3.1 Mikä on palomuuri ?

Palomuuri (firewall) on kaiken kaikkiaan tärkein tapa suojautua

verkon tunkeilijoita vastaan. Palomuuri on portsari tai

portinvartija, jonka pitäisi tavalla tai toisella tietää kenet saa päästää

sisään ja ketä ei. Palomuurit ovat joko ohjelmistolla tai laitteistolla

toteutettuja järjestelmiä, jotka suojaavat esimerkiksi yrityksen sisäverkkoa

ulkoverkosta tulevilta hyökkäyksiltä. Palomuurin toiminnan perusedellytyksenä

on, että kaikki verkkoliikenne sisä- ja ulkoverkon välillä kulkee sen läpi ja

että palomuuri päästää lävitseen vain halutunkaltaisen verkkoliikenteen. Tämän

lisäksi palomuurin täytyy olla immuuni verkkohyökkäyksille. Tämä tarkoittaa mm.

sitä, että palomuurin alustana tulee olla turvallinen käyttöjärjestelmä ja

käyttöjärjestelmää on päivitettävä jatkuvasti.

Palomuuri sijaitsee pääsääntöisesti

organisaation oman lähiverkon (LAN) ja julkisen tietoverkon (Internet) välissä.

Palomuurin tehtävä on analysoida verkkoliikennettä ja suorittaa verkon sisälle

pyrkiville datapaketeille turvatarkastuksia.

Itse palomuuritoteutuksia on monenlaisia (vrt.

myöhemmin kohta 3.2.). Useimmissa tapauksissa palomuuri muodostaa puolustuksen

uloimman linjan eli se on kuin keskiaikaisen linnoituksen valli, joka pyrkii

torjumaan ulkopuoliset hyökkäykset. Palomuuri ei suojele pelkästään ulkoa

sisäverkkoon päin tulevaa liikennettä, vaan sen avulla voidaan tarvittaessa rajoittaa

tai tarkastaa myös sisäverkosta ulospäin menevää liikennettä.

Palomuureja on käytetty

jo vuosi ja ne ovat useimpien yritysten tietoturvajärjestelyjen tukipylväitä.

Vaikka palomuurit ovatkin tärkeitä, on turha uskoa, että palomuuri täyttää

yrityksen kaikki tietoturvatarpeet: palomuurit eivät ole missään nimessä

ehdottoman varmoja laitteita!

|

On jälleen syytä

korostaa, ettei palomuuri voi koskaan ratkaista yrityksen sisäverkossa

tapahtuvia tahallisia tai tahattomia tietoturvauhkia, kuten

työntekijöiden tietämättömyyttä, välinpitämättömyyttä tai "lörpöttelyä".

Tämän vuoksi palomuuri on aina ymmärrettävä vain palaseksi yrityksen

tietoturvassa (vrt. luku 6.) |

Palomuuriksi voidaan

ymmärtää mikä tahansa laite tai ohjelma, mitä käytetään verkkotason

pääsynvalvonnassa. Useimmissa tapauksissa pyritään estämään ulkopuolisten

pääsy sisäiseen verkkoon. Palomuureilla voidaan kuitenkin luoda myös sisäisiin

verkkoihin turvallisia "taskuja" luottamuksellisia toimintoja kuten

palkanlaskentaa varten. Palomuurien käyttö ei siis rajoitu pelkästään verkon

ulkoreunaan.

Kokonaisuudessaan

palomuurilaitteiden hankintaa erilaisille kohderyhmille voidaan luonnehtia

seuraavasti:

a) Pienet yritykset ja

kodit

Kotien ja pienten

yritysten verkon suojaamiseen löytyy kelvollinen laite alkeellisin

palomuuriominaisuuksin paikalliselta kauppiaalta ja jokaisesta

internet-myymälästä. Muutaman sadan euron laitteet pystyvät periaatteessa

suojaamaan vielä parin sadan laitteen verkon kohtuullisella yhden tai kahden

megabitin liittymällä. Näitä muureja voi käyttää vain silloin kun yrityksen

verkosta ei tarjota käyttöön palveluita internetin kautta, ei tarvita

vpn-yhteyksiä oman verkon sisälle, ja säännöt on tarkoitus pitää muuttumattomina

sekä hyvin sallivina. Todellisissa ympäristöissä tällaisia laitteita tapaa

taajaan kodeissa, kotitoimistoissa ja muutaman kymmenen mikron verkoissa.

Alla esimerkki D-Linkin

mallistosta.

Laite on varsinaisesti laajakaistayhteyteen asennettava reititin mm.

kotikäyttöön. Laite sisältää mm. NAT-palomuurin, jonka avulla kodin sisäverkon

koneet saadaan Internetistä katsottuna "piiloon". Laitteen hinta on noin 40-50

€.

Alla olevassa laitteessa on enemmän ominaisuuksia ja sillä päästään jo astetta

monipuolisimpiin suojauksiin. Laitteen hinta on noin 500 €.

b) Keskikokoiset

yritykset

Aktiivisesti internetiä

hyödyntävällä yrityksellä on usein ainakin yksi oma palvelu tai palvelin, jolle

halutaan pääsy internetistä. Sähköpostin ja muiden perinteisten

internet-palveluiden jälkeen kaivataan usein pääsyä omalle Notes- tai

Exchange-palvelimelle internetistä Notes- tai Outlook-työasemaohjelmalla.

Sisäisiksi tarkoitettujen palveluiden julkaiseminen suojaamattomina internetissä

ei vastaa nykyistä käsitystä turvallisesta tai hallitusta ympäristöstä, ja

saattaapa sovellus heittäytyä palveluntarjoajan asetusten takia

toimimattomaksikin. Tyypillisin ja testatuin turvallinen tapa sisäisten

palveluiden etäkäyttöön on vpn-yhteys etäkäyttäjille. Perinteisistä

soittosarjoista on pitkälti luovuttu. Etäkäyttäjien vpn-yhteyksien kokonaisuuden

hallinta pakottaa satsaamaan palomuuri-vpn-laitteen hintaan ainakin

nelinumeroisen summan. Tarvittujen ja toivottujen lisäominaisuuksien mukaan

laitteen ja ohjelmalisenssien hinnat riippuvat sekä laitteiden että

etäkäyttäjien määrästä.

Ohessa esimerkki D-linkin mallistosta. Laitteen hinta on noin 500 €.

c) Suuret yritykset

Tuhansien työasemien ja

kymmenien tai satojen palvelinten yritysverkoissa palomuurit on asennettu verkon

reunalle jo internet-yhteyden asennuksen aikaan. Vuosien varrella muureja on

saatettu vaihtaa nopeampiin tai suurempaa liityntämäärää tukeviin.

Verkon ulkoreunalla muurit kuuluvat kalustoon siinä, missä kulunvalvonta oville

ja työaikapäätteet auloihin. Monessa suuressa verkossa on viimeisten vuosien

aikana herätetty ajatusta sisäisten palomuurien tarpeellisuudesta. Sisäisten

palomuurien tarve perustuu tarpeeseen tietää, mitä verkossa on tapahtunut ja

haluun hallita liikennettä monipolvisissa kumppani- ja palveluverkoissa.

Kaikkein tiukimpien ajatusmallien mukaan jokainen palvelin pitää erottaa omaan

liityntäänsä palomuurissa. Useiden palvelinkeskusten sekä satojen palvelinten

ympäristöissä kaiken liikenteen ohjaaminen, rajoittaminen ja valvominen vaatii

paljon suunnittelua, kalliit laitteet ja tuottaa melkoisesti työtä ylläpidolle.

Suurten yritysten

ratkaisut ovat usein varsin monimutkaisia sisältäen tarpeen mukaan monentasoisia

palomuureja. Näistä tuotteista on kerrottu tarkemmin kuvussa 3.3.

Palomuurituotteita.

Palomuurien luonne

Kaiken kaikkiaan

palomuurit on suunniteltu valvontapisteiksi, joiden kautta verkkoon saapuva ja

verkosta lähtevä liikenne kulkee. Ne joutuvat jatkuvasti arvioimaan saapuvia

yhteyspyyntöjä. Palomuurit päättelevät erilaisten sääntöjoukkojen perusteella

sallitaanko verkkoliikenne vai ei. Vain sallitut yhteyspyynnöt käsitellään, muut

yhteyspyynnöt pysäytetään.

Useimmat toteuttavat

yhteyspyyntöjen käsittelyn lähde- ja kohdeosoitteiden sekä porttinumeroiden

seulonnalla. Jos et esimerkiksi halua palvelimen www.okol.osakk.fi:n ottavan

yhteyttä FTP-palvelimeen (FTP:llä), voidaan pääsy estää torjumalla yhteyspyynnöt

osoitteesta 193.65.248.184 (= em. mainitun OKOL:n www-palvelimen IP-osoite)

FTP-palvelimen osoitteeseen, esim. ftp.yritys.com, ja siellä porttiin 21. www.okol.osakk.fi:n väli näkee omassa

päässään viestin: Yhteys estetty (palvelimeen ftp.yritys.com) tai jotain vastaa

ilmoitusta. On myös mahdollista, että palomuurin estämälle yhteydelle ei anneta

mitään selitystä.

Palomuurit voivat

analysoida erilaisten protokollien mukana sisään tulevia paketteja ja suorittaa

analyysin perusteella erilaisia toimenpiteitä. Palomuurit suorittavat

eräänlaisia ehtolauseita: "Jos vastaan tulee tämän tyyppinen paketti, teen tämän

toimenpiteen". Jotta palomuurille voitaisiin asettaa päteviä protokollatasoisia

ehtoja, palomuurin konfaajalla tulee olla hyvät tiedot verkossa käytetyistä

protokollista ja niiden toiminnasta (tänä päivänä erityisesti TCP/IP-protokollaperheen

toiminnasta).

Kaikki edellä mainittuja

palomuurin sisältämiä ehdollisia rakenteita kutsutaan säännöiksi.

Oletetaan, että yrityksellä on esimerkiksi osastot Myynti ja Hallinto.

Palomuuriin voidaan tehdä esimerkiksi sääntö, jonka mukaan Myynti-osastolla ei

ole yrityksen FTP-palvelimen käyttöoikeutta eli kaikki sieltä tulevat

yhteyspyynnöt evätään.

Tietyllä tavalla

palomuureilla ja verkoilla on samanlainen suhde kuin käyttäjien oikeuksilla ja

käyttöjärjestelmällä. Lähiverkkopalvelimeen (esim. Windows 2000 Server) voidaan

määrittää mitä tiedostoa tai hakemistoa käyttäjät voivat käyttää. Palomuureilla

voidaan soveltaa samanlaista käytönvalvontaa verkossa oleviin työasemiin ja

www-palvelimiin.

Palomuurien ominaisuuksia

Ennen varsinaista palomuuritekniikoiden

esittelyä (kohta 3.2) tutustumme palomuurin perusominaisuuksiin.

Eli siihen, mitä kaikkea palomuuri voi tehdä.

Ensialkuun on syytä huomauttaa, että palomuurin

konfiguroiminen ja palomuuritekniikan ymmärtäminen vaatii hyvät tiedot ja taidot

verkkotekniikasta ja erilaiset verkkoprotokollien toiminnasta (tällä hetkellä

erityisesti TCP/IP:n toiminnasta). TCP/IP on protokollaperhe (sisältää satoja

protokollia), joka on Internetin ja useimmiten myös lähiverkon perustana.

Protokolla tarkoittaa puolestaan yhteistä kieltä, jota verkon laitteiden ja

ohjelmien on tuettava, jotta ne voisivat ymmärtää toisiaan.

Toinen verkkoliikenteen ymmärtämistä helpottava

asia on OSI-mallin ymmärtäminen. OSI-malli on eräänlainen referenssimalli siitä,

miten verkko toimii ja miten data liikkuu kerroksesta kerrokseen ja mitä

kussakin kerroksessa tapahtuu. OSI-mallin ja TCP/IP käsitteleminen ei kuulu

tämän kurssin sisältöön, mutta jos olet asiasta kiinnostunut, niin tutustu

asiaan alla olevasta linkistä.

| TCP/IP:sta ja OSI-mallista saat

perustietoa mm. täältä. |

Tieto kulkee verkoissa ns. paketteina.

Yksinkertaisimmillaan palomuuri tutkii ainoastaan IP-pakettien lähtö- ja

kohdeosoitteet sekä porttinumeron. Palomuuri ohjelmoidaan erilaisilla säännöillä

(rules), joissa kuvataan mitkä portit ja osoitteet ovat missäkin tilanteessa

sallittuja. Ne paketit, jotka eivät täsmää yhteenkään sääntöön, hylätään (drop).

Tällaista peruspalomuuria kutsutaan pakettisuotimeksi (packer filter).

Palomuurisäännöt ovat hierarkkisia. Aluksi

kielletään (deny) kaikki liikenne molempiin suuntiin, sen jälkeen palomuuriin

avataan aukkoja (allow) yksi kerrallaan, kertomalla mitkä protokollat ja mitkä

alueet osoiteavaruudessa ovat sallittuja liikenteelle. Sääntöjen hierarkkisuus

edellyttää huolellista määrittelyä, jotta tavoiteltu merkitys ja ajatus

säilyvät.

Palomuuriin voidaan esimerkiksi määritellä,

että yrityksen www-palvelimelle sallitaan sisäänpäin tuleva liikenne mistä

tahansa IP-osoitteesta, mutta vain porttiin 80 (mikä on julkisten www-palvelujen

sovittu portti). Vastaavasti sähköpostipalvelimen voidaan sallia ottaa vastaan

liikennettä porttiin 25 mistä tahansa osoitteesta. Muillakin Internetin

protokollilla (http, ftp, ssh, telnet...) on omat oletusporttinsa, joiden kautta

liikennöinti normaalitapauksissa tapahtuu.

Esimerkiksi peruskäyttäjän työasemilta

sallitaan liikenne ulospäin vain www-selailussa tarvittavan 80-portin kautta.

Sen sijaan palomuurin konfiguroinnista vastaava mikrotukihenkilö voi avata

itselleen portin 119, jonka kautta hän pääsee Internetin news-palveluihin.

Luettelo palomuurien ominaisuuksista

Palomuurien viime vuosina kehittyneitä

ominaisuuksia ovat mm. seuraavat asiat:

-

Sisällön suodatus.

Jotkut organisaatiot haluavat estää käyttäjiään katsemasta tietynlaisia

www-sivuja (esimerkiksi pornografisia sivuja). Sisällönsuodatuspalvelut

helpottavat tällaisten sivujen suodatusta ja suojaavat myös ActiveX- ja

Java-pohjaisilta sovelmilta tai koodeilta, jotka saattavat tuottaa vahinkoa.

-

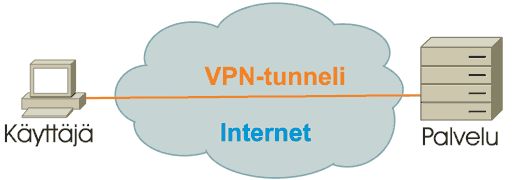

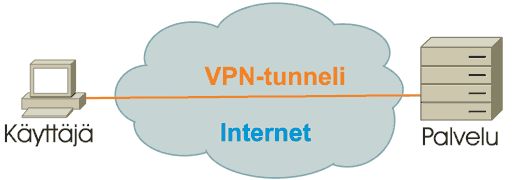

Virtuaaliset

yksityisverkot (VPN, Virtual Private Network).

VPN:llä liikenne tunneloidaan

turvallisesti pisteestä A pisteeseen B, yleensä turvattomien verkkojen

(kuten Internet) läpi, ks. kuva alla. Vaikka markkinoilla on runsaasti

erillisiä VPN-järjestelmiä, muun Checkpoint ja Cisco ovat innokkaasti

lisäämässä palomuurituotteisiin myös VPN-palveluja (vrt. Tietokoneen

palomuuritesti kohdassa 3.3). Monet palomuurituotteet sisältävät nykyään sekä

asiakkaalta yritykseen VPN-toiminnon että lähiverkosta toiseen lähiverkkoon

ulottuvat VPN-toiminnon.

Monissa palomuureissa on mukana VPN-tuki. Tässä tapauksessa organisaation

eri toimipisteet voidaan yhdistää turvallisesti toisiinsa Internetin yli. VPN

salaa dataliikenteen ja lähettää sen organisaation toiselle palomuurille

purettavaksi. Työntekijät voivat käyttää eri toimipisteiden lähiverkkojen

resursseja aivan kuin kyseessä olisi yksi, yhtenäinen lähiverkko.

VPN-tuki tarvitaan myös silloin, jos työntekijä

haluaa kotoa tai matkalta ottaa yhteyden sisäverkon palvelimiin. Yhteys kulkee

salattuna työntekijän mikrosta palomuurille asti, jossa se puretaan ja muutetaan

tavalliseksi lähiverkkoyhteydeksi.

- Osoitemuunnos, NAT (Network Address

Translation)

Eräs varsin yleinen keino suojata sisäverkkoa

on estää yksittäisiä sisäverkon IP-osoitteita näkymästä ulospäin. Palomuuri

vaihtaa jokaiseen ulospäin lähtevään pakettiin oman lähtöosoitteensa ja

tallentaa muistiinsa mistä sisäverkon koneesta paketti varsinaisesti oli

tulossa. Kun pakettiin tulee vastaus, palomuuri vaihtaa siihen oikean

vastaanottajan osoitteen ja päästää paketin sisäverkkoon. Näin kaikki liikenne

näyttää kulkevan yhden osoitteen kautta, mikä estää ulkopuolista saamasta kuvaa

sisäverkon rakenteesta.

Tällaista osoitemuunnosta kutsutaan NATiksi

(Network Address Translation). Tietoturvan lisäksi se säästää kallisarvoisia

IP-osoitteita, koska isokin yritys tarvitsee verkolleen vain yhden ulospäin

näkyvän osoitteen. Siksi NATtia käytetään usein myös palomuurista riippumatta.

| Mitä ovat sisäverkon

osoitteet? NAT-osoitemuunnosta

käytettäessä sisäverkon todelliset osoitteet eivät näy ulospäin, vaan kaikki

liikenne kulkee palomuurin IP-osoitteella. Sisäverkkoa varten on varattu

IP-osoiteavaruudesta kolme osoitelohkoa:

- 10.0.0.0 - 10.255.255.255

- 172.16.0.0 - 172.31.255.255

- 192.168.0.0. - 192.168.255.255

Lisätietoja IETF:n

sivulta RFC-dokumentista numero 1918. |

-

Kuorman tasaus

Tämä on yleistasoinen termi, joka

tarkoittaa liikenteen jakamista ja hajauttamista. Vaikka palomuurin

kuormantasaus on oma toimintonsa, joissakin palomuurituotteissa on nykyään

ominaisuuksia, jotka helpottavat www- ja ftp-liikenteen hajauttamista.

-

Vikasietoisuus

Eräät korkeatasoiset palomuurit kuten Cisco PIX ja Nokia/Checkpoint-yhdistelmä

sisältävät eräitä melko kehittyneitä vikasieto-ominaisuuksia, joita

kutsutaan usein HA (High-Availability)-toiminoiksi. Ne mahdollistavat kahden

palomuurin yhdistäminen pariksi, jossa toinen laite on heti käyttövalmiina

toisen vikaantuessa.

-

Tunkeutujien

paljastus, IDS (Intrusion Detection System)

Termillä voidaan tarkoittaa moniakin asioita, mutta tässä tapauksessa

tarkoitetaan sitä, että valmistajat ovat alkaneet integroida

palomuurituotteisiinsa aivan uudenlaista tuotetyyppiä. On kuitenkin

muistattava, että kaikki aktiivinen toiminta lisää palomuurin työkuormaa,

mutta erilaiset kehittyneet tunnistusjärjestelmät tulevat joka tapauksessa

kehittymässä osaksi palomuureja.

Verkkotasolla toimivat tunkeutumisen

havaitsemisjärjestelmät tutkivat

verkkoliikennettä ja sen ominaisuuksia. IDS-järjestelmien tarkoituksena on

havaita mahdolliset tunkeutumisyritykset ja toimia ennalta määriteltyjen

ohjeiden mukaisesti, jotta vältettäisiin vahinkojen syntyminen. Jos

tunkeutuminen havaitaan riittävän nopeasti, hyökkääjä voidaan tunnistaa ja

poistaa järjestelmästä välittömästi. Yleisesti voidaan sanoa, että mitä aiemmin

hyökkäys todetaan, sitä vähemmän tuhoa siitä aiheutuu. Toimiva tunkeutumisen

havaitsemisjärjestelmä voi myös toimia pelotteena, näin toimien tunkeutumisen

estojärjestelmänä (kuten palomuuri). IDS-järjestelmät mahdollistavat myös tiedon

keräämisen hyökkäystekniikoista, jota tietoa voidaan käyttää kehitettäessä

entistä tehokkaampia tunkeutumisen eston menetelmiä.

Tunkeutumisen havaitseminen perustuu

oletukseen, että tunkeutujan käytös poikkeaa normaalin käyttäjän toimista. Ei

voida kuitenkaan olettaa, että ero normaalin käyttäjän, ylläpitäjän ja

tunkeutujan käytöksessä olisi suuri. Laaja tulkinta johtaa useampien

tunkeutujien kiinni saamiseen, mutta myös useampiin vääriin hälytyksiin.

Vastaavasti tiukka tulkinta johtaa pienempään määrään virhehälytyksiä, mutta

samalla myös siihen, että useampi tunkeutuja jää huomaamatta.

Kaksi käytetyintä tunkeutujan havaitsemistapaa

ovat tilastollinen ja sääntöpohjainen havaitseminen. Tilastolliseen

havaitsemiseen tarvitaan tietokanta, johon on tallennettu otos normaalin

käyttäjän käytöksestä. Vierailijan käytöstä verrataan tilastollisin testein

tähän tietokantaan, josta voidaan päätellä onko kyseessä tunkeutuja vai

tavallinen käyttäjä. Sääntöpohjainen havaitseminen perustuu puolestaan joukkoon

ennalta määriteltyjä sääntöjä, joilla yritetään tunnistaa, onko kyseessä

tunkeutujan käytös.

Protokollasuodattamiseen perustuva palomuuri on

kuitenkin alttiina häiriköinneille ja väärennöksille. Kehittynyt palomuuri

tarkkailee myös pakettien sisältöä ja keskinäistä järjestystä. Se analysoi,

missä tilassa kukin aktiivinen TCP-yhteys (istunto) on ja hyväksyy vain

loogisesti oikeat paketit. Tutkimalla liikennöinnin tilaa voidaan torjua

palvelunestohyökkäyksiä (DoS) ja yritykset väärentää ulkopuolisen koneen

IP-osoite kuulumaan sisäverkkoon sekä saada hälytys porttiskannauksesta. Näihin

ominaisuuksiin koskevaa palomuuria kutsutaan tilalliseksi (stateful inspection)

eli dynaamiseksi porttisuodattimeksi.

- Demilitarisoitu vyöhyke,

DMZ

Kehittyneemmissä palomuureissa on sisä- ja

ulkoverkon välissä ns. harmaa alue, demilitarisoitu vyöhyke (demilitazed zone,

DMZ). Siihen sijoitetaan yrityksen julkiset palvelimet, kuten www- ja

sähköpostipalvelimet. Ne kaipaavat suojaa, mutta niiden pitää silti näkyä

verkkoon itsenäisinä laitteina ja osoitteina. Omassa verkkosegmentissään olevat

palvelimet on helppo hallita eikä niiden suojelemiseen tarvita kovinkaan

mutkikkaita sääntöjä.

Palomuurien lisätoimintoja

Palomuurien alkuperäinen tarkoitus oli toimia

OSI-mallin verkko- ja kuljetuskerroksilla ottamatta kantaa siihen mitä sen

välittämä dataliikenne merkitsee. Sittemmin palomuureihin on lisätty toimintoja,

jotka tutkivat myös siirrettyä dataa ja sen merkitystä.

Ohessa muutamia tällaisiä lisäyksiä:

- Virustorjunta. Avataan

sähköpostiprotokollan välittämät liitetiedostot ja tarkistetaan ne

mahdollisten virusten varalta.

- Surffauksen suodatus.

Verkkosurffauksesta suodatetaan pois potentiaalisia riskielementtejä kuten

Java-appletteja, ActiveX-ohjelmia ja keksejä.

- Osoitesuodatus. Estetään käyttäjien

pääsy tietyille www-sivuille tai osoitteisiin, joissa esiintyy kiellettyjä

avainsanoja.

- Proxy. Tallennetaan verkosta haettuja

www-sivuja siltä varalta, että joku toinen sisäverkon käyttäjä hakee kohta

samaan sivua. Proxyn avulla vähennetään myös tietoliikennekuluja.

- Työntekijöiden tarkkailu. Seurataan jokaisen

työaseman liikennöimän data määrää, surffattuja www-osoitteita, kellonaikoja

ja käytettyjä protokollia.

Loki, hälytykset ja konfigurointi

Palomuuri pitää lokia tapahtumista, mikä auttaa

jäljittämään tunkeutumisyritysten tekijöitä. Jos tunkeutumisyritys on riittävän

vakava, palomuuri voi lähettää siitä viestin äänimerkillä, sähköpostilla tai

tekstiviestillä.

Kuten jo aiemmin määrittelimme, palomuuri on

laitteiston ja ohjelmiston yhdistelmä, jota käytetään kahden tai useamman verkon

välistä liikennettä koskevien tietoturvapolitiikkojen toteuttamiseen. Osa

verkoista voi olla yrityksen hallussa (esim. yrityksen sisäverkko, LAN) ja osa

julkista verkkoa (esim. Internet). Palomuurilla torjutaan sekä sisäverkon

ulkopuolisia uhkia että sisäverkon sisäisiä uhkia. Jotta palomuuri toimisi

järkevästi ja tehokkaasti, sen tulee olla osa yrityksen tietoturvapolitiikkaa

(vrt. luku 6).

Palomuureja on monenlaisia. Kaikkein

vakavimmassa mielessä palomuurin pitäisi vastata mm. seuraavista asioista:

- Liiketoiminnan kriittiset tekijät ovat aina

turvassa.

- Jos yrityksen tietotekniikkainfrastruktuuria

vastaa hyökätään, siitä tulisi saada heti ilmoitus.

- Katastrofin estäminen: ettei yritystesi

koneita käytetä reittinä muihin tietomurtoihin.

- Ilkivallan estäminen, esim. www-sivujen

tuhriminen tai langattoman verkon (WLAN) luvaton käyttö.

Palomuurin käyttöönotto on nelivaiheinen

prosessi:

- Palomuurin käyttöönoton valmistelu

- Palomuurin konfigurointi

- Palomuurin testaaminen

- Oikein konfiguroidun palomuurin käyttöönotto

Jos homma ei ota toimiakseen, konfigurointiin on

hankittava joko koulutusta tai ulkopuolista. Monille yrityksille järkevin

ratkaisu voi olla koko tietoturvan ulkoistaminen alan yritykselle.

Mitä kaikesta edellä

mainitusta voimme sitten päätellä? Palomuureille luodaan jatkuvasti uusia

monimutkaisempia tehtäviä, joten näiden kaikkien ominaisuuksien hallinta yhdellä

laitteella voi kuulostaa houkuttelevalta ratkaisulta. Käytännössä palomuurien

kanssa pelaaminen on enemmän tai vähemmän kompromissien hakemista. Yksi

mahdollisuus on käyttää useiden eri valmistajien tuotteita; toisaalta

verkkoylläpidon maailmassa on tärkeä KISS-periaate (Keep It Simple, Stupid),

jonka mukaan lukuisilla ominaisuuksilla paisutettu tuote ei ole ehkä sittenkään

turvallisuuden kannalta viisain valinta.

Palomuurit eivät

myöskään suojaa kaikilta hyökkäyksiltä. Hyökkääjä voi esimerkiksi käyttää

hyväkseen palomuurin sallimassa palvelussa (esim. www-palvelin) olevaa

tietoturva-aukkoa. Palomuuri ei myöskään anna suojaa sellaisia hyökkäyksiä

vastaan, joissa palomuuri kierretään tai ohitetaan. Esimerkkinä

tällaisesta hyökkäyksestä on huonosti toteutetun modeemisoittosarjan

hyväksikäyttö. Palomuuri ei myöskään estä haittaohjelmien, kuten virusten,

siirtymistä ulkoverkosta sisäverkkoon tai toisinpäin. Palomuurit eivät

normaalisti suojaa sisäverkosta päin johdettuja hyökkäyksiä, jolloin "hakkeroijina"

voivat olla työntekijät, satunnaiset vierailijat tai organisaation/yrityksen tiloihin murtautuneet

ihmiset. Palomuurit eivät suojaa myöskään lörpöttelijöitä vastaan, jotka

kertovat salassa pidettäviä asioita puhelimessa tai muussa keskustelussa.