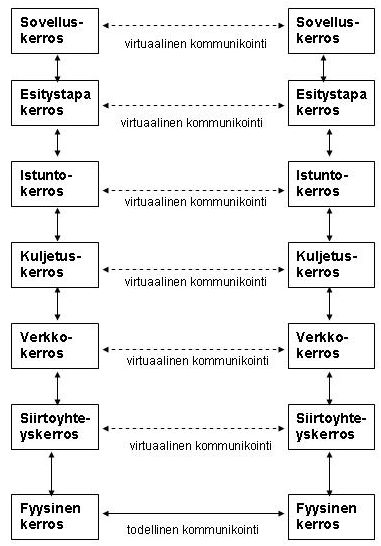

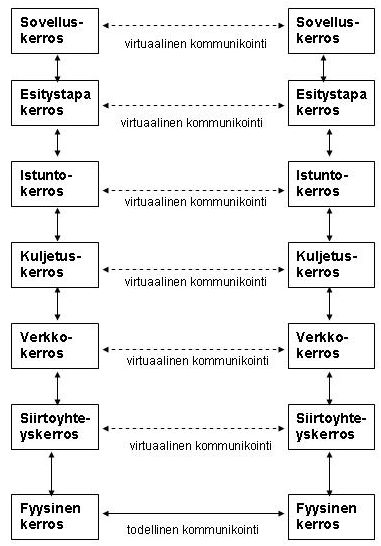

Kuva 1. Verkon OSI -malli.

Erikoisosio

3.5 Langattomien verkkojen tietoturva

Langattomien verkkojen tietoturva on erikoisosio, jonka avulla saat peruskäsityksen langattoman verkkojen tekniikasta, mutta ennen muuta langattomien verkkojen tietoturvariskistä. Langattomien verkkojen kasvu on ollut viimeisen vuoden aikana niin huimaa, että olisi edesvastuutonta olla puhumatta aiheesta hieman yleisemmälläkin tasolla.

Langattomien verkkojen tietoturva on toteutettu eräänlaisena koostesivuna, jossa on monenlaisia näkökulmia, artikkeleita, tutkimuksia ja raportteja langattomien verkkojen tekniikasta ja tietoturvasta. Tehtäväsi on käydä alla oleva materiaali läpi (katso myös linkit pdf-tiedostoihin, mm. luku 9.)) ja keskittyä siitä erityisesti materiaalin tietoturvaratkaisuihin.

Kun ole käynyt materiaalin läpi, tee tehtävä 7. Tehtävässä on keskitytty yksinomaan langattomien verkkojen tietoturva-asioihin.

Langattoman tietoturvan koostesivu

1. Kokemuksia

langattomuudesta

2. Langaton tiedonvälitys

3. Langattoman tietoliikenteen uhkien ja

vastatoimien luokittelua

4. Suomalaiset langattomat verkot ja hot spotit selvässä

kasvussa

5. WLAN- turvallisuudesta

6. Langattomien lähiverkkojen (WLAN) turvallisuus

7. Wlan-uhkia, turvattomat langattomat verkot

8. Tietoturva on otettava käyttöön!

9. WLAN ja tietoturva

10. Teknologiat, WLAN-verkot

11. Muuan ohjeistus langattomista

12. Langattomat LAN-verkot (aika vanha!!)

1. Kokemuksia langattomuudesta (Tietokone-lehden artikkeli)

Tämä vuosi on ollut käännekohta langattomassa tietoliikenteessä. Varhaisten intoilijoiden lelusta on tullut välttämättömyys liike-elämässä ja se yleistyy myös peruskäyttäjien keskuudessa.

Kodin lähiverkkoja on ollut olemassa jo vuosia, mutta langaton tekniikka lisää niiden käytännöllisyyttä uudella tavalla. Niiden pystyttäminen on helpompaa kuin voisi kuvitella. Asun itse vanhassa talossa ja olin haluton yhdistämään eri huoneissa olevat tietokoneet poraamalla seiniin reikiä. Langattoman tekniikan ansiosta seinät ovat säästyneet. Asensin tukiaseman useita vuosia sitten, ja olen pystynyt ottamaan sylimikrollani yhteyden verkkoon olohuoneen sohvalta.

Vuosien varrella olen laajentanut verkkoani lisäämällä siihen usb-liitäntäisillä Wi-fi-sovittimilla varustettuja uusia pöytäkoneita. Olen myös levittänyt verkkoani talossa, ensin Homeplug-sähköverkkoyhteyden avulla ja sittemmin laajentamalla langattomia yhteyksiä tehokkaamman tukiaseman sekä paremman antennin avulla.

Viime aikoina olen kokeillut digitaalisia mediakeskittimiä, jotka lähettävät yksittäisiä kuvia ja digitaalista musiikkia langattomasti televisioon tai kotiteatterijärjestelmään. Odotan yhä järjestelmää, joka siirtäisi langatonta videokuvaa tehokkaasti ja vaivattomasti.

Salausavaimet talteen

Kannattaa mieluummin hankkia yhdistetty reititin, palomuuri ja tukiasema (tavallisesti neliporttisella ethernet-kytkimellä) kuin erillinen tukiasema ja palomuurilaite. Tällöin tukiaseman säätöihin pääsee helposti käsiksi myös kiinteällä yhteydellä, mikä on näppärää virhetilanteissa.

Käytä langattomien koneiden välisessä tiedonsiirrossa turvajärjestelmänä wepia tai tuoreempaa wireless protected accessia (wpa). Vaikka wep hankaloittaakin asetusten säätämistä, se on vaivan arvoinen. Suosittelen käyttämään 128-bittistä salausta ja tallentamaan wep-avaimen salattuun tiedostoon sylimikrolle, sillä sitä saatetaan tarvita usein toisella koneella. 13 ascii-merkkiä tai 26 heksadesimaalinumeroa sisältävän merkkijonon muistaminen ulkoa on kovin hankalaa. Jos et halua käyttää wepia, muista kytkeä tulostinten ja tiedostojen jakaminen pois päältä kaikissa verkon koneissa. Muuten jätät ovet auki hakkereille.

Jos langaton signaali ei ole riittävän voimakas yltääkseen tiettyyn huoneeseen, tarkista, kuinka lähelle signaali ulottuu. Sen voi tehdä Windows XP:llä tai Windows 2000:lla varustetulla sylimikrolla molemmissa käyttöjärjestelmissä on sisäänrakennettu langattomien yhteyksien tunnistus tai Network Stumblerin kaltaisella erillisellä ohjelmalla. Mikäli signaali melkein ylettyy huoneeseen, kannattaa harkita suunta-antennin hankkimista. Jos se ei yllä lähellekään, on parempi käyttää langallista yhteyttä, joko ethernetiä tai sähköverkkoyhteyttä.

Älä väärinkäytä langatonta

Aluksi yrityksemme it-osasto vastusti langattomia verkkoja, mutta me muutamat omapäiset käyttäjät asensimme sellaisen kuitenkin vuosi sitten. Lopulta it-osasto tuli siihen tulokseen, että verkko on hyvä, ja nykyään sitä käyttää toimistossamme lähes jokainen. Langattomasta verkosta on hyötyä erityisesti muistiinpanojen tekemisessä ja asioiden tarkistamisessa kokousten aikana.

Kannattaa hyväksyä se, että it-osasto vaatii sellaisia turvarajoituksia, joita itse ei haluaisi. Muista, että rajoituksia käytetään oman etusi vuoksi. Älä väärinkäytä etuoikeuttasi lähettämällä suuria määriä videokuvaa yhteytesi kautta, ja muista, että kokouksissa on pystyttävä myös kuuntelemaan eli vältettävä nettikeskusteluja ja viestien lähettelyä. Jos työnantajasi ei vielä ole siirtynyt langattomaan yhteyteen, korosta sen tuomia tuottavuusetuja it-osastolle.

Valvo verkkoasi

Sitten muutamia suosituksia it-osastoille. Selvitä, ketkä käyttäjät hyötyisivät langattomasta yhteydestä eniten. Omien kokemusteni mukaan langaton yhteys sopii parhaiten niille, jotka ovat jatkuvasti kokouksissa tai muuten poissa koneensa äärestä suuren osan päivästä. Vaikka useimmilla käyttäjillä olisikin pöytäkone, ota huomioon, miten kalliiksi tulee siirtää niitä paikasta toiseen. Jos niitä siirrellään usein, langaton verkko voi tulla halvemmaksi.

Huolehdi verkkosi turvallisuudesta. Kytke ssid:n lähetys pois päältä, wep (tai mieluummin wpa) päälle ja harkitse radius-varmennuksen käyttöönottoa varmistaaksesi, että vain asiaankuuluvat henkilöt pääsevät sisään verkkoon. Pysy ajan tasalla turvallisuusasioissa ja varmista, että kaikki palvelimet on päivitetty.

Pidä silmällä langattomia verkkoja ja erityisesti omavaltaisesti pystytettyjä tukiasemia. Verkko on syytä tarkastaa vähintään kerran kuukaudessa ja hankkia Airdefensen (www.airdefense.net) tai Airmagnetin (www.airmagnet.com) kaltainen ammattityökalu, jolla paikantaa mahdolliset aukot.

Kannattaa myös harkita kahden tukiaseman tai verkon asentamista. Toinen on työntekijöille ja toinen asiakkaille ja alihankkijoille, jotka tarvitsevat internet-yhteyttä, mutta eivät talon sisäistä verkkoa. Tämä on mainio järjestely, jonka ylläpito tosin vaatii enemmän vaivaa.

A. Vesanen, TOL, Oulun yliopisto

Langaton tiedonvälitys sinänsä on luonnollisesti huomattavasti vanhempaa kuin langallinen. Tässä kuitenkin tarkastellaan elektromagneettiseen säteilyyn perustuvaa ilmateitse tapahtuvaa tiedonvälitystä.

Italialainen keksijä Marconi rakensi 1800 -luvun lopulla laitteet, joilla voitiin lähettää ja vastaanottaa sähköisiä signaaleja ilmateitse lyhyeltä matkalta. Tosin nykytietämyksen mukaan venäläinen Alexander Popov pystyi ensimmäisenä luomaan radioyhteyden kahden pisteen välille. Kokeensa Popov teki Kotkassa. Marconin panos langattoman viestinnän tutkijana on kuitenkin niin merkittävä, että häntä voidaan pitää alan uranuurtajana. Jo vuonna 1901 Marconi onnistui vastaanottamaan valtameren yli lähettämänsä signaalin. Näin luotiin pohja langattomalle lennättimelle ja radiolähetyksille. Marconi sai keksinnöistään Nobelin palkinnon vuonna 1909.

Langattomat lähetykset säilyivät pitkään analogisina, vasta viime aikoina langattomassa tiedonvälityksessä on siirrytty digitaalisiin järjestelmiin. Analogisia järjestelmiä kutsutaan ensimmäisen sukupolven (1G) ja nykyisin käytössä olevia digitaalisia toisen sukupolven (2G) järjestelmiksi. Tulossa, ja osittain jo käytössä olevia, parannettuja digitaalijärjestelmiä sanotaan kolmannen sukupolven (3G) järjestelmiksi. Sekä toisen että kolmannen sukupolven verkot perustuvat vielä joiltakin osin analogisiin ratkaisuihin, mutta vuoden 2010 paikkeilla ennustetaan täysin digitaalisen teknologian (4G) tulevan markkinoille. Tällä kurssilla tarkastellaan enimmäkseen toisen sukupolven ja sitä uudempiin tekniikoihin perustuvien järjestelmien tietoturvaa.

Langattomaan tiedonvälitykseen käytetään usein langattomia päätelaitteita, esimerkiksi matkapuhelimia, PDA-laitteita tai sopivalla verkkokortilla varustettuja kannettavia tietokoneita. Nämä päätelaitteet ovat luonnollisesti haavoittuvampia kuin lankaverkkojen päätelaitteet: ne ovat liikkuvampia ja joutuvat siten helpommin vääriin käsiin. Lisäksi kahden ensinmainitun laskentaresurssit ja muistikapasiteetti ovat rajoitetummat. Langatonta tietoliikennettä voidaan helposti salakuunnella. Näin ollen langaton tiedonvälitys on jo luonteeltaan tietoturvan periaatteiden vastainen, erityisesti kahdesta syystä:

Nykyisin langattomia verkkoja ja laitteita käytetään useimmiten lankaverkkojen (joko lähiverkkojen tai Internetin) jatkeena ja usein langaton päätelaite on vain yhden langattoman hypyn päässä lankaverkosta. Esimerkiksi langattomien lähiverkkojen asiakkaat ovat useimmiten yhteydessä tukiasemaan, joka on kytketty langalliseen lähiverkkoon. Näin ollen langattoman tietoliikenteen tietoturvaa tarkasteltaessa on tunnettava tietoverkkojen tietoturvan yleisperiaatteet; lisäksi langattomuus aiheuttaa uusia ongelmia.

Langattoman tiedonvälityksen tärkein ominaisuus on signaalin leviäminen kaikkialle. Salakuuntelua on mahdoton täysin estää. Pienen lähiverkon liikenteen yksityisyys voidaan kenties taata rajoittamalla liikenne fyysisesti pieneen tilaan, mutta useimmiten langatonta liikennettä käytetään juuri sen paikkaan sitoutumattoman luonteen takia; näin ollen yksityisyys pitää taata muilla ratkaisuilla. Tämä voi olla erittäin vaikeaa. Erityisesti Internetiin liittyvät langattomat verkot vaativat erityisratkaisuja.

Viime vuosina on perustettu massiivisia salakuuntelujärjestelmiä. Esimerkiksi FBI:n Carnivore -ohjelma on automatisoitu eri lähteistä saatavien tekstiviestien analysointimekanismi. Carnivore voi kaapata miljoonia puhelinkeskusteluista, sähköpostista, yleensä Internetistä, radio- ja satelliittilähetyksistä saatavia viestejä päivittäin.

ECHELON on luultavasti kaikkien aikojen laajin langaton salakuunteluohjelma; Yhdysvaltain hallitus ei ole vieläkään virallisesti myöntänyt ohjelman olemassaoloa, mutta liittolaisvaltioiden paljastuksien perusteella järjestelmästä tiedetään kuitenkin varsin paljon. Lehdistössä järjestelmä mainittiin ensi kertaa vuonna 1997, kun Nick Hager julkaisi laajan artikkelin aiheesta. Hagerin mukaan ECHELON pystyy seuraamaan jopa 90 prosenttia kaikesta maailman Internet -liikenteestä. Salakuunteluasemia on sijoitettu ympäri maailman Yhdysvaltain liittolaisvaltioihin. Viesteistä seulotaan tiettyjä avainsanoja sisältäviä viestejä ja näiden perusteella viestit toimitetaan sopivalle käsittelijälle. Tarkkoja tietoja ECHELON -järjestelmän käsittelykapasiteetista ja -menetelmistä ei ole saatavilla.

ECHELONin uskotaan koostuvan kolmesta komponentista: Ensimmäiseen komponenttiin kuuluvat maa-asemat tarkkailevat INTELSATS -satelliittien liikennettä. Nämä satelliitit välittävät merkittävän osan maailman puhelinliikenteestä. Toisen komponentin asemat salakuuntelevat muita tietoliikennesatelliitteja, joita käytetään esimerkiksi sotilaallisen ja diplomaattisen tiedon välittämiseen. Kolmas komponentti tarkkailee maanpäällistä mikroaaltoliikennettä; tämän komponentin asemat ovat pieniä ja kevyitä. ECHELONin sanotaan myös käyttävän useita satelliitteja sieppaamaan kaupunkien välistä tietoliikennettä. ECHELONin keskuspaikkojen uskotaan sijaitsevan Yhdysvalloissa Denverin tienoilla ja Englannissa Menwith Hillissä.

Kun organisaation tietoliikenne siirtyy langattomiin välineisiin, on otettava huomioon väistämättä seuraavat pulmat yksityisyyden suojaamisessa. On valittava politiikka, jolla yksityisyyden suoja toteutetaan. Voidaan rajoittaa langattomien laitteiden käyttöä, voidaan kehittää automaattisia ja henkilöiden käyttämiä turvaprotokollia tai sallitaan langattomien laitteiden vapaa käyttö yksityisyyden rajoittumisen kustannuksella. Näistä keskimmäinen politiikka voi olla toivottavin, mutta salausprotokollien implementointi langattomaan ympäristöön voi asettaa laitteistolle kohtuuttomia vaatimuksia ja johtaa palvelun laadun heikentymiseen.

Langattoman tiedonvälityksen yleistyessä julkisen ja henkilökohtaisen rajat hämärtyvät. Kun työntekijä voi helposti kantaa työasemansa kotiin, hän ei ehkä tarvitse henkilökohtaista tietokonetta ja viestintä enää lainkaan. Tulevaisuudessa työpaikalla ja kotona olon rajat saattavat liueta olemattomiin. Tämä voi lisätä vapaa-aikaa ja parantaa elämän laatua, mutta myös toimia päinvastoin - elämästä voi tulla katkeamatonta työtä ja tavoitettavissa oloa. Edelleen suuri osa yksityisestä informaatiosta saattaa muuttua julkisesti saatavaksi. Tyypillinen esimerkki tästä on paikannuspalvelu, joka rajoittaa henkilön yksityisyyden suojaa, mutta jota voidaan käyttää esimerkiksi pelastuspalvelussa. Voidaan kysyä, milloin henkilö saadaan paikantaa vastoin tahtoaan, saadaanko esimerkiksi rikollisia tai rikoksista epäiltyjä seurata?

Erityisesti radiotaajuuksilla tapahtuvan viestinnän kynnyskysymyksiin kuuluu kaistanleveys; samalla taajuudella ei voi olla kahta paikallisesti samanaikaista lähetystä. Kansainvälisillä sopimuksilla on säänneltävä taajuusalueiden käyttöä, jotta radiolähetykset ja tietoliikennejärjestelmät olisivat mahdollisia. Taajuusalueiden käytön koordinoinnissa keskeinen toimija on ITU (International Telecommunication Union), joka on perustettu jo vuonna 1865 nimellä International Telegraph Union. Sittemmin ITU on kehittynyt YK:n alaisuudessa toimivaksi teleliikenteen standardointijärjestöksi ja sen toiminta jaetaan kolmeen alaosastoon: ITU-D kehitystyöhön, ITU-R radiotaajuuksien jakamiseen ja valvontaan sekä ITU-T puhelin- ja teleliikenteen suosituksiin.

Langattoman viestinnän yhä yleistyessä tarvitaan ratkaisuja, jotka osaavat käyttää uudelleen taajuusalueita tehokkaasti ja joissa tiedot voidaan pakata tehokkaasti. Salaustekniikat taas sotivat tätä vastaan, koska yleensä salaaminen lisää liikennettä. Muun muassa näistä syistä on luultavaa, että langaton tiedonvälitys ei koskaan korvaa lankaverkkoja täysin, mutta luultavasti kuitenkin kasvaa nykyisestä suunnattomasti. Yleisesti uskotaan langattomien laitteiden olevan turvattomampia kuin langalliset. Tämä rajoittaa jonkin verran langattomien laitteiden määrän kasvua, mutta ei muodostu sille esteeksi. On olemassa vaara, että turvallisina markkinoidaan edullisia ratkaisuja, jotka kuitenkaan eivät täytä tietoturvalle asetettavia vaatimuksia. Saattaa nimittäin olla helpompaa muuttaa asiakkaiden vaatimuksia kuin kehittää toimivia tietoturvaratkaisuja.

Yleisesti ottaen langattomaan tietoliikenteeseen perustuvat järjestelmät ovat turvattomampia kuin langalliseen perustuvat. Koska langaton tiedonvälitys ei tarvitse fyysistä yhteyttä, langattomat tietoverkot selviävät yleensä paremmin luonnonmullistusten aiheuttamista vahingoista. Tässä mielessä langattomien verkkojen fyysinen tietoturva on parempi.

Monet langattomat verkot - erityisesti puhelinverkot - ovat rakenteeltaan solumaisia, ts. langattomat päätelaitteet liikennöivät tukiasemien kanssa ja tukiasemat muodostavat solurakenteen. Koska puhelinliikenteessä käytettävien kanavien määrä on rajoitettu, on kanavien uudelleenkäyttö tehty mahdolliseksi jakamalla verkko soluiksi; kahdessa solussa voidaan käyttää samaa taajuutta elleivät ne ole naapureita. Solut jaetaan koon perusteella ne usein kolmeen kategoriaan: makrosolut, mikrosolut ja pikosolut. Mitä pienemmistä soluista on kysymys, sitä suurempi on taajuuksien uudelleenkäytöstä saavutettu hyöty. Soluverkon rakenne keksittiin Bellin laboratorioissa jo vuonna 1947.

Radiotiellä käytettävä tiedonsiirto on aina laajakaistasiirtoa, ts. siirrettävä tieto moduloidaan niin, että se tarvitsee vain rajatun taajuusalueen eli kanavan. Moduloitu informaatio voi olla joko analogista tai digitaalista.

Ensimmäisen sukupolven laitteet ovat analogisia. Näitä on edelleen paljon käytössä, esimerkiksi NMT -puhelinverkko perustuu analogiseen standardiin. Analogiset verkot väistyvät digitaalisten tieltä vähitellen, eikä tässä kurssissa perehdytä juurikaan ensimmäisen sukupolven laitteiden tietoturvaan.

Tällä hetkellä käytössä olevat verkot ovat pääasiassa toisen sukupolven, digitaalisia verkkoja, kuten GSM -verkko. Digitaalisessa puhelinverkossa analoginen äänisignaali paketoidaan digitaalista lähetystä varten, jolloin käytettävän kanavan kaistanleveys saadaan käytettyä tehokkaammin hyväksi. Kommunikointijärjestelmässä on oltava jokin menetelmä, jolla siirtotie jaetaan usean käyttäjän kesken; tätä nimitetään kanavanvaraukseksi. Kanavanvaraustekniikoita ovat FDMA (Frequency Division Multiple Access), TDMA (Time Division Multiple Access) ja CDMA (Code Division Multiple Access).

FDMA -tekniikassa radiokaista jaetaan osa-alueisiin, joista käyttäjille jaetaan yksi yhden yhteyden ajaksi. NMT -verkko käyttää FDMA -tekniikkaa. TDMA jakaa kunkin käytettävän kanavan aikajaksoihin ja jokainen kanavaa käyttävä laite saa lähetysvuoron hetkeksi. Täten siirtyvä informaatio koostuu aikaväleistä (timeslot), jotka sisältävät näytteitä eri käyttäjien datasta. Yleensä käytetään synkronista aikajakoa, jolloin kanavalla siirtyy kiinteä määrä aikavälejä riippumatta siitä, ovatko ne käytössä. TDMA -tekniikka on käytössä GSM -verkoissa. CDMA käyttää hajaspektritekniikkaa ja puhelut tunnistetaan koodin perusteella. Perusperiaate on jakaa signaalin bittiaika osiin, lastuihin (chip). Näin ollen yksi (looginen) siirrettävä bitti koostuu tietystä määrästä (yleensä 64 tai 128) fyysisiä bittejä ja jokaiselle liikennöivälle laitteelle annetaan oma bittikuvio, joka vastaa sen loogista ykkösbittiä. Tämän kuvion komplementti vastaa nollabittiä. CDMA -tekniikka tulee todennäköisesti olemaan vallitseva kolmannen sukupolven verkoissa.

Kolmannen sukupolven teknologia parantaa toisen sukupolven verkkojen suorituskykyä ja lisää tehokkuutta. Kolmannen sukupolven tekniikoita ovat GPRS, EDGE ja UMTS. Näistä GPRS ja EDGE ovat GSM -teknologian päälle rakennettuja ratkaisuja ja UMTS teknisesti uusi. Kolmannen sukupolven standardit ovat alaspäin yhteensopivia toisen sukupolven standardien kanssa. Tietoliikenteen nopeus on maksimissaan 2 Mbps. Kolmannen sukupolven ratkaisuja on jo käytössä, mutta on vielä epäselvää missä määrin niitä kehitetään vai muodostuvatko ne vain välivaiheeksi neljänteen sukupolveen siirryttäessä.

Neljännen sukupolven verkkoja on suunniteltu tulevan käyttöön vuoden 2010 tienoilla. Tällöin kaikki verkot muuttuvat pakettikytkentäisiksi ja kaikki verkon osat digitaalisiksi. Tietoliikenteen nopeus kasvaa aina 100 Mbps saakka. Verkon tietoturva kasvaa ja päätelaitteiden liikkuvuus paranee. Suurten tietomäärien siirtäminen tulisi olla halvempaa kuin 3G verkoissa.

Tässä osassa tarkastellaan langattoman tietoliikenteen tietoturvaan kohdistuvia uhkia ja riskejä ja pyritään luokittelemaan niitä yleisluontoisesti. Pyritään tarkastelemaan, mitkä tietoturva-aspektit soveltuvat langattomaan tiedonvälitykseen ja erityisesti minkälaisia erityispiirteitä langattomuus aiheuttaa. Lisäksi tutustutaan hyökkäystyyppeihin ja niiden vastatoimiin.

Langattomat verkot voidaan luokitella arkkitehtuurin mukaan neljään perustyyppiin:

Kohdan 1 verkot muodostavat suurimman osan nykyisin käytössä olevista verkoista. Yleensä langattomat laitteet kommunikoivat kiinteään verkkoon liittyvien tukiasemien välityksellä. Tukiasemat voivat myös kommunikoida satelliittien välityksellä. Tähän kategoriaan lukeutuvat matkapuhelinverkot, langattomat lähiverkot ja langattomat puhelimet. Tällaiset verkot voidaan jakaa vielä käyttäjien liikkuvuuden perusteella verkkoihin, joissa käyttäjien liikkuminen on vapaata ja verkkoihin, joissa käyttäjien liikkuvuus on rajoitettu. Ensimmäiseen luokkaan kuuluvat matkapuhelinverkot, joissa käyttäjän liikkuminen tukiasemalta toiselle ja jopa verkosta toiseen on toteutettu. Jälkimmäisestä äärimmäinen esimerkki on langaton puhelin, jonka on oltava yhden tukiaseman läheisyydessä. Langattomassa lähiverkossa liikkuminen on hieman vapaampaa, käyttäjä voi liikkua saman verkon sisällä tukiasemalta toiselle. Yleensä langaton lähiverkko kattaa kuitenkin vain varsin rajoitetun alueen.

Toisen kategorian verkkoja käytetään pääasiassa sotilaallisissa sovelluksissa. Kolmannen tyypin verkossa päätelaitteet kommunikoivat liikkuvien tukiasemien tai toistimien välityksellä. Näin mahdollistetaan koko verkon liikkuvuus. Myös tämän tyypin verkot ovat lähes yksinomaan sotilaskäytössä.

Infrastruktuurittomat (vertais-, tilapäis- tai ad-hoc) verkot muodostuvat pelkästään langattomista päätelaitteista. Bluetooth - verkot ovat yleensä tätä tyyppiä; infrastruktuuriton verkko voidaan toteuttaa myös WLAN -tekniikalla, jossa päätelaitteet kommunikoivat WLAN -verkkokorttiensa avulla.

Viestinvälityksen tekniikan suhteen verkot voidaan jakaa piiri- ja pakettikytkentäisiin.

Internet on täysin pakettikytkentäinen verkko ja puhelinverkot ovat hybridejä. Piirikytkentäiset verkot ovat tiedonvälitykseltään luotettavampia ja nopeampia, koska yhteys on koko ajan auki. Toisaalta pakettikytkentäinen verkko on taloudellisempi, kun on välitettävä purskeista dataa. Pakettikytkentäisessä verkossa viestien perille saamisen luotettavuus on toteutettava protokollilla (esimerkiksi TCP). Pakettikytkentäinen verkko sopii luonteensa puolesta huonosti reaaliaikaiseen kommunikointiin, kuitenkin pakettikytkentäiset verkot ovat yleistymässä ja niissä voidaan nykyään toteuttaa myös reaaliaikaista liikennettä, esimerkiksi VoIP -protokollalla voidaan välittää Internet -puheluja.

Langattomassa tietoliikenteessä on kolme ominaista uhkaa:

Ensimmäisen kohdan uhka voi toteutua

usealla tavalla, esimerkiksi datan kaappauksena, datan luottamuksellisuuden

menettämisenä, signaalin luottamuksellisuuden menettämisenä ja käyttäjätietojen

luottamuksellisuuden menettämisenä.

Tunkeutuminen toteutetaan yleensä jonkinlaisena naamioitumisena validiksi

palveluiden käyttäjäksi. Esimerkiksi SIM-kortin väärentäminen GSM -verkossa

kuuluu tähän kategoriaan.

Liikenteen katkaisu voi olla tahallista tai tahatonta ja johtua

esimerkiksi ympäristön kohinasta tai päätelaitteen vaeltamisen

epäonnistumisesta. Tätä ongelmaa voidaan korjata kahdella tavalla: joko vähentää

katkeamisia verkon fyysisellä tasolla tai rakentaa järjestelmä immuunimmaksi

fyysisille katkoksille.

Langattomien palvelujen tietoturvassa on otettava huomioon erot langallisiin. Yleensä langattomien laitteiden sallima kaistanleveys on huonompi, ja niiden palvelunlaatu (QoS) on huonompi. Datapakettien menettäminen on todennäköisempää ja viiveet pitempiä: Langattomien laitteiden virransaanti perustuu enimmäkseen akkuihin tai paristoihin, joten niiden tehonkulutuksen on oltava pienempi. Internetissä käytetyt turvaprotokollat (IpSec, TLS/SSL, SSH) soveltuvat usein huonosti langattomaan ympäristöön, koska ne siirtävät paljon dataa ja käyttävät useita viestejä. Langattomien päätelaitteiden seuraavat ominaisuudet saattavat muodostaa turvaongelmia:

Voidaan sanoa, että langattoman tietoturvan toteuttaminen tarkoittaa

Langattomalle järjestelmälle voidaan asettaa useita eri vaatimuksia, joiden perusteella järjestelmän suunnittelu tapahtuu. Usein joudutaan tekemään kompromisseja ristiriitaisten vaatimusten aiheuttamissa paineissa. Kaupallisten ja sotilaallisten ratkaisujen vaatimukset eroavat yleensä perusteellisesti toisistaan. Langattoman järjestelmän suunnittelu on haastava tehtävä monista syistä. Suunnittelussa huomioon otettavia parametreja on runsaasti ja on käytännössä mahdotonta tutkia kaikkia vaihtoehtoja. Langattoman verkon täydellinen simulointi on vaikeaa ja nykyisillä työkaluilla ehkä jopa mahdotonta; laskennallisestikin korkeatasoinen simulointi voi olla jopa teoriassa liian raskas suorittaa. Järjestelmä toimii lopulta hyvin epävarmassa fyysisessä ympäristössä, esimerkiksi maastotyyppi vaikuttaa langattoman verkon kattavuuteen suuresti.

Korkean tason suorituskykymittareita langattomille järjestelmille ovat

Erityisesti pakettikytkentäisissä verkoissa voidaan vielä käyttää seuraavia korkean tason mittareita:

Alatason mittarit riippuvat fyysisen kerroksen toimivuudesta, näitä ovat

Kaupallisten ratkaisujen tuottajat ovat

kiinnostuneita ratkaisun hinta/laatusuhteen optimoinnista, ts. tuotetaan

tietyillä resursseilla optimaalinen ratkaisu. Yleensä kaupallisissa ratkaisuissa

esimerkiksi verkon tilapäinen tukkeutuminen on hyväksyttävää ja vain hieman

kiusallista käyttäjille. Kaupallisissa ratkaisuissa ei ole järkevää toteuttaa

taattua palvelun laatua.

Sen sijaan sotilaallisissa (ja tämän kaltaisissa) järjestelmissä sovelletaan

erilaisia kriteerejä. Näissä järjestelmissä tavoitellaan tavallisten

turvakriteerien lisäksi pientä havaitsemistodennäköisyyttä (low probability of

detection, LPD), tukkeutumisen vastustuskykyä (anti-jamming A/J) ja

yhteensopivuutta muitten elektronisten laitteiden kanssa (Electromagnetic

compability, EMC).

Tukkeutumisen vastustaminen voi tarkoittaa taattua palvelunlaatua, ts. verkko ei

saa edes lyhyitä aikoja olla pois käytöstä. Tämä on kuitenkin käytännössä

epärealistinen tavoite; siksi on yleensä toteutettava jonkinlainen viestien

arvottaminen niin, että tärkeät viestit saadaan aina perille. Sotilaallisissa

ympäristöissä on usein myös monenlaisia sähköisiä laitteita, joiden toiminta ei

saa haitata verkon toimintaa. Myöskään verkkolaitteet eivät saa vaikuttaa muihin

laitteisiin. Koska sotilasoperaatioissa jo signaalin havaitseminen (vaikka sitä

ei osattaisikaan tulkita) voi olla haitallista, on kehitetty erilaisia

menetelmiä, kuten hajaspektritekniikat, taajuushyppely jne. haittaamaan

havaitsemista. Kaupallisissa sovelluksissa mahdollisimman laaja yhteensopivuus

esimerkiksi eri valmistajien laitteiden kanssa on etu, mutta sotilaallisella

puolella tämä voi olla haitta. Tämän vuoksi sotilaallisissa järjestelmissä

käytetään paljon laitepohjaisia ratkaisuja, esimerkiksi suoraan kovopohjaista

salausta. Myöskään eri järjestelmien kommunikointivälineet yleensä eivät toimi

yhteensopivasti.

Langattoman verkon turvapiirteet eroavat toisistaan suuresti riippuen siitä, millä protokollatasolla tilannetta tarkastellaan. Kerrataan tässä tietoverkon toimintaa kuvaava ISO:n (Internazional Standars Organization) OSI (Open Systems Interconnection) -malli:

Kuva 1. Verkon OSI -malli.

Kerrosten tehtävät mallissa ovat:

Aina turvatarkasteluissa ei tarvita näin hienoa jakoa, vaan tarkastellaan erikseen fyysistä kerrosta, yhteen liitettyä siirtoyhteys-verkkokerrosta, kuljetuskerrosta ja kolmea ylintä sovelluskerroksena. Malli on luonnollisesti abstraktio ja todellisuudessa kerrosten rajat voivat hieman hämärtyä.

Hyökkäyksillä voi olla kaksi tarkoitusta: tietojen kaappaus ja tietojen muuttaminen. Edellinen on yleensä vaikeammin havaittavissa ja voi olla täysin passiivinen perustuen tietovuon tarkkailuun. Aktiivisissa hyökkäyksissä tietolähteeseen tunkeudutaan ja tällöin voidaan tiedot kaapata tai niitä muuttaa. Hyökkäysten vaikutukset voivat vaihdella kiusallisista katastrofaalisiin. Edelleen voi olla vaikea päätellä, onko hyökkäys laillinen vai laiton; varsinkin salakuuntelu on tällainen operaatio.

Näin ollen hyökkäykset voidaan luokitella suoriin (sisäinen, tunkeutuminen) ja epäsuoriin (ulkoinen, tarkkailu) tyyppeihin. Suorassa hyökkäyksessä tunkeudutaan kommunikaatiolinkkiin, tietokoneeseen tai tietokantaan. Tarkoituksena voi olla päästä käsiksi luottamukselliseen tietoon tai muuttaa sitä. Lisäksi voidaan asentaa jokin haittaohjelma. Epäsuorassa hyökkäyksessä tarkkaillaan jotain avointa kanavaa luottamuksellisten tietojen toivossa. Esimerkiksi salasanan paljastuessa tämä voi johtaa suoraan hyökkäykseen. Kanavaan tiedon syöttämisen katsotaan kuuluvan myös tähän ryhmään.

Tietoihin vaikutuksen suhteen hyökkäykset voidaan jakaa sisältöhyökkäyksiin ja temporaalisiin hyökkäyksiin. Sisältöhyökkäyksessä tietojen sisältöä muutetaan, kun taas temporaalisessa hyökkäyksessä vaikutetaan tietojen ajanmukaisuuteen. Voidaan esimerkiksi viivyttää viestin perille tuloa tai aiheuttaa vanhentuneen tiedon hyväksymisen asianmukaisena.

Fyysisiä (ja fyysisen kerroksen) hyökkäyksiä ovat esimerkiksi signaalin sieppaaminen eri langattomista laitteista, salakuuntelulaitteet, laitteiden sieppaaminen ja vakoilu. Yleensä hyökkäys langatonta verkkoa vastaan alkaa fyysisellä hyökkäyksellä: nimittäin verkon paljastamisella. Langattoman verkon etsimistä kutsutaan usein sota-ajeluksi (war driving). Langattomien verkkojen havaitsemiseen on kehitetty useita työkaluja; ensimmäisiä tällaisia ilmaisohjelmia oli NetStumbler.

Huijaus (spoofing) on tekniikka, jota käytetään yritettäessä muodostaa kielletty yhteys verkkoon tai tietokoneeseen. Tunkeutuja ottaa ensin selville luotetun portin tai osoitteen ja sitten väärentää omat pakettinsa niin, että ne näyttävät tulevan tästä portista tai osoitteesta. Tämä hyökkäys toimii verkko- ja siirtoyhteyskerrosten alueella. Kysymykseen voi tulla esimerkiksi MAC -osoitteen väärentäminen tai IP -osoitteen väärentäminen. Muita tyypillisiä verkkokerroksen hyökkäyksiä ovat pakettien nuuskiminen ja IP-kaappaus sekä naamioituminen yleensä. Kaappaus voidaan yrittää suorittaa useilla tekniikoilla ja sitä varten on useita työkaluja. Kaappaus perustuu yleiseen pakettien reititysmekanismiin: kun reititin saa paketin, se vertaa paketin osoitetta paikallisten osoitteittensa listaan; mikäli osoite ei ole näiden joukossa, paketti lähetetään oletusyhdyskäytävään. Mikäli hyökkääjä onnistuu väärentämään itsensä oletusyhdyskäytäväksi, se saa kaiken verkosta lähtevän liikenteen haltuunsa. Myös väärennetyllä tukiasemalla voidaan toteuttaa kaappaus. Samoin PDA-laitteiden synkronointiominaisuuksia voidaan periaatteessa hyödyntää vastaavalla tavalla: yritetään väärentää PC -laite, jonka kanssa PDA-laitetta synkronoidaan (etäsynkronointina). Näin voidaan saada haltuun luottamuksellisia tietoja PDA -laitteelta.

Kuljetuskerroksen hyökkäyksistä mainittakoon erilaiset palvelunestohyökkäykset, esimerkiksi SYN flooding, joka perustuu TCP -protokollaan. Hyökkääjä aloittaa yhteyden, joka näyttää asialliselta. Kuitenkin yhteys jätetään lopullisesti ottamatta odottamaan vanhenemista. Tämä jumittaa isäntäkoneen, kun yhteyksiä aloitetaan riittävästi. Samoin hyökkääjä voi lähettää valtavan määrän ping -kyselyjä, joihin vastatessaan uhri lamautuu. Yleensä langattomat verkot ovat herkkiä palvelunestohyökkäyksille.

Useimmat haittaohjelmat, kuten virukset, madot, troijalaiset, etähallintaohjelmat jne. ovat sovelluskerroksen hyökkäyksiä, mutta esimerkiksi madot voidaan laskea myös verkkokerroksen hyökkäyksiksi.

Langattomien verkkojen kannalta tuhoisin hyökkäystyyppi on kryptografinen hyökkäys, ts. hyökkäys joka murtaa viestien tai käyttäjätietojen salauksen. Tällainen hyökkäys voi onnistuessaan päästää hyökkääjän lukemaan luottamuksellista tietoa salatusta tiedostosta, sallia hyökkääjän tehdä väärennöksen (esimerkiksi käyttäjätietojen), tekeytyä lailliseksi käyttäjäksi avaamalla käyttäjän salasanatiedot tai huonoimmassa tapauksessa murtaa koko salausjärjestelmän, jolloin hyökkääjä saa täydet oikeudet toimia verkossa.

Yleensä kryptografiset hyökkäykset edellyttävät hyökkääjältä suurta asiantuntemusta ja useimmat nykyään käytössä olevat salausjärjestelmät ovat erittäin hankalia murrettavia. Yleensä hyökkääjän pitää saada jollain muulla tavoin hankittua lisäinformaatiota suorittaakseen tällaisen hyökkäyksen. Symmetristä salausta käytettäessä salatun ja selväkielisen tekstin haltuun saaminen paljastaa yleensä avaimen. Julkisessa salakirjoituksessa tämä ei auta (itse asiassa kaikki salaajat tuntevat salaamansa tekstin selväkielisenä). Enimmäkseen hyökkäyksen sallivat virheet löytyvätkin protokolla- tai sovellustasolta. Joissakin hyökkäyksissä esimerkiksi onnistutaan hankkimaan osa käytetystä avaimesta (päättelemällä salatusta tekstistä) ja paljastamaan vähitellen täydellinen avain. Edelleen voi olla mahdollista korvata kommunikoivien osapuolten julkiset avaimet omillaan välimieshyökkäyksen avulla. Langattomassa ympäristössä välimieshyökkäys saattaa olla helpompi toteuttaa kuin lankaverkoissa.

Kryptografiassa käytetään PUNAINEN/MUSTA (RED/BLACK) -periaatetta kuvaamaan laitteistossa niitä alueita, joilla tieto on salaamattomana (PUNAINEN) ja niitä joissa se on salattuna (MUSTA). Erityisesti näiden rajakohdat on tarkkaan mietittävä, vahvakaan salaus ei auta, jos laitteesta heijastuu ulos sama tieto salaamattomana. Langattomissa järjestelmissä tällaisia rajakohtia voivat olla esimerkiksi liitoskohdat lankaverkkojen ja langattomien verkkojen turvaprotokollien välillä. Edelleen esimerkiksi tietokoneen langattoman näppäimistön toimintaa voidaan seurata jopa kymmenen metrin päästä. Kaupallisten laitteiden toimittajien väitetään tinkivän laitteistojen lähettämän säteilyn testauksesta, mikä aiheuttaa laitteiden haavoittuvuuden.

J. D. Howard (ks. http://www.cert.org/research/JHThesis/Chapter6.html) on kehittänyt tietoverkkojen hyökkäystyypeille prosessipohjaisen luokittelun, joka perustuu viiteen komponenttiin: Hyökkääjä, Välineet, Pääsy, Vaikutukset ja Tarkoitus. Hyökkääjät jaetaan motivaationsa perusteella kuuteen tyyppiin: Hakkerit (krakkerit), vakoojat, terroristit, yrityshyökkääjät, rikolliset ja vandaalit. Hakkereita motivoi pääasiassa tunkeutumisen asettama haaste. Vakoojat tavoittelevat informaatiota, jolla saavutetaan poliittista hyötyä. Terroristit haluavat aiheuttaa pelkoa, mikä taas auttaa heitä saavuttamaan poliittisia tavoitteitaan. Yrityshyökkääjät tunkeutuvat kilpailijan järjestelmään saavuttaakseen taloudellista hyötyä. Rikolliset tavoittelevat henkilökohtaista taloudellista hyötyä. Vandaaleitten päätarkoitus on aiheuttaa vahinkoa.

Välineet kuvaavat hyökkäyksessä käytettyjä välineitä (sekä ohjelmia että fyysisiä välineitä). Howard luokittelee välineeet seuraaviin tyyppeihin: Käyttäjän antama komento, Skripti tai ohjelma, Itsenäinen toimija (esimerkiksi virus), Työkalulaatikko (hyökkääjän käytössä on useita apuohjelmia), Hajautettu työkalu (hyökkäysohjelma hajautetaan useaan eri isäntäkoneeseen), Salakuuntelulaite.

Pääsy jakaantuu edelleen neljään alakategoriaan: Hyväksikäytetty haavoittuvuus (Toteutuksesta aiheutunut haavoittuvuus, Suunnittelusta aiheutunut haavoittuvuus tai Kokoonpanosta (asetuksista) aiheutunut haavoittuvuus), Pääsyn laajuus (Luvaton pääsy, Luvaton käyttö) Prosessien käyttö (hyökkääjän haltuunsa saamat palvelut ja prosessit) ja Informaation käyttö (mihin dataan hyökkääjät pääsivät käsiksi).

Hyökkäyksen vaikutuksia ovat Datan (informaation) turmeltuminen, Datan (informaation) varastaminen Palvelun hyväksikäyttö ja Palvelun kielto.

Tarkoitus liittyy läheisesti hyökkäjätyyppiin ja jakautuu neljään luokkaan: Haaste (Status), Poliittinen hyöty, Taloudellinen hyöty, Vahingon tuottaminen.

Barnes - Bauttsin mukaan on ehdottoman tärkeää että verkon ylläpitäjä luo tehokkaan turvapolitiikan, jolla verkkoa suojellaan. Turvapolitiikka ei saisi olla kiveen hakattu vaan dynaaminen. On myös tärkeää, että turvapolitiikka muuttuu organisaation rakenteen mukana.

Olennainen puoli vastatoimia suunnitellessa on tuntea uhka; tämän vuoksi uhkien analysointi on tärkeä osa tietoturvan suunnittelua. Analyysissä on osattava ottaa huomioon uhkan vakavuus, sen toteutumisen aiheuttamat vahingot ja uhkan torjumisen aiheuttamat kulut. Yleensä aina on sallittava joidenkin riskien olemassaolo. Erityisesti langattomassa ympäristössä analyysivaiheessa on tunnettava langattoman tietoliikenteen erikoispiirteet. Analyysi voidaan aloittaa Howardin luokituksen ensimmäisestä kohdasta, ts. voidaan tunnistaa potentiaaliset hyökkääjät ja heidän motiivinsa. Kun nämä on tunnistettu, voidaan kysyä, mitkä ovat organisaation haavoittuvuudet ja minkälaisin panostuksin niitä voidaan korjata.

Seuraavassa esitetään vastatoimien ominaisuuksia teoksen Nichols - Lekkas pohjalta. Vastatoimien tarkoituksena on säilyttää informaation saatavuus, eheys ja luottamuksellisuus sekä huolehtia autentikoinnista ja kiistämättömyydestä. Tähän kuuluu myös menetetyn tai turmeltuneen informaation palauttaminen. Seuraavat komponentit sisältyvät informaation turvaamiseen:

Informaatioturvallisuus (INFOSEC) määritellään kahdella tasolla. Toimintatapatasolla INFOSEC on kokoelma toimintoja, menetelmiä ja vaatimuksia informaation suojelemiseksi. Teknisellä tasolla INFOSEC käsittää toimintoja ja kontrolleja, jotka suojelevat informaatioinfrastruktuuria

Langattomissa järjestelmissä INFOSEC sisältää neljä komponenttia kommunikaatioturvallisuudessa (COMSEC):

Salausmenetelmiä on aiemmin käsitelty yleisellä tasolla. Avainten hallinta on salausjärjestelmien kriittisimpiä osia. Paljastuneet avaimet ja salasanat ovat yleisimpiä ja suorimpia luvattomien tunkeutumisten syitä. Näin ollen turvajärjestelmän on tuettava avainten hallintaa ainakin seuraavin keinoin:

Lopuksi tutustutaan lyhyesti ja esimerkinomaisesti turvatoimiin eri OSI-kerrosten tasolla. Fyysisen kerroksen turvallisuus taataan erilaisilla signaalin käsittelymekanismeilla. Signaali voidaan sekoittaa liikenteen seuraamisen estämiseksi. Lisäksi signaali voidaan jakaa radiokehyksiin ja sekoittaa taajuuden suhteen. Voidaan myös käyttää hajaspektritekniikkaa, jossa paketit tunnistetaan koodin perusteella (kuten CDMA-tekniikassa).

Siirtoyhteys- ja verkkokerroksen turvaratkaisuna istunnon kaappaukselta ja huijaukselta voidaan suojautua apuohjelmilla, jotka varoittavat ARP (Address Resolution Protocol) -pyynnöistä. Langaton verkko voidaan varustaa myös autentikaatiosta huolehtivalla lisäkomponentilla, jonka tarkoitus on estää luvaton tunkeutuminen. GSM -verkossa puhelimen SIM (Subscriber Identity Module) -kortilla on symmetrinen salausavain, jonka tulisi olla ainoastaan tällä kortilla ja autentikointikeskuksen (Authentication Center AuC) tiedossa. Avaimella salataan TDMA -kehykset.

Kuljetuskerroksessa ja sen päällä toimivat TLS/SSL -protokollat käyttävät salausta, joka on usein raskas langattomalle päätelaitteelle. Tämän vuoksi TLS -protokollasta on kehitetty langattomiin laitteisiin paremmin soveltuva WTLS -protokolla. Tämä kuitenkin tuottaa uuden PUNAINEN/MUSTA rajapinnan, kun TLS -protokollaa käyttävä viesti on muutettava WTLS -tyyppiseksi ja päinvastoin. Tämän kerroksen hyökkäyksistä palvelunestohyökkäykset ovat erityisesti langattomassa verkossa hankalia torjuttavia.

Sovelluskerroksessa voidaan hoitaa autentikointi, biometriikkaan perustuva tunnistus, huolehditaan viestin eheydestä sormenjälkialgoritmeilla sekä sovellustason salauksesta.

Kalevi Nikulainen, 02/06/2003

4. Suomalaiset langattomat verkot ja hot spotit selvässä kasvussa

Organisaatioiden wlan-ratkaisut ja käyttäjien

määrä lisääntyvät selvästi vuoteen 2004 mennessä. Myös wlan hot spot -palveluja

käyttävien organisaatioden määrä lisääntyy voimakkaasti vuoteen 2005 mennessä,

ilmenee Market Visio Oy:n tutkimuksesta.

Langattomien lähiverkkojen tietoturvatasoon ei kuitenkaan olla keskimäärin

tyytyväisiä wlan-ratkaisuja hyödyntävissä organisaatioissa. Moni Market-Vision

tuoreeseen tutkimukseen osallistuneista aikoo tehdä muutoksia langattoman

lähiverkkonsa tietoturvajärjestelyihin vuoteen 2004 mennessä. Tutkimukseen

haastateltiin 171 suomalaisorganisaation edustajaa 25.2. - 1.4.2003 välisenä

aikana. Suurin osa haastatelluista on tietohallintojohtajia tai -päälliköitä.

Useat näkevät langattoman lähiverkon liikkuvien henkilöiden työntekoa

helpottavana välineenä tai langattoman toimiston mahdollistajana.

Tutkimustulosten mukaan wlan-ratkaisua käyttää vuoteen 2004 mennessä sellaista

hyödyntävässä organisaatiossa 15 prosenttia työntekijöistä.

Hot spot -palvelualueita käyttävien organisaatioiden määrä on yli

kaksinkertaistumassa vuoteen 2005 mennessä. Myös hot spotien

organisaatiokohtaiset käyttäjämäärät ovat nousussa, mutta kasvu on

maltillisempaa kuin organisaatioiden sisäisissä langattomissa ratkaisuissa.

Puutteellisia standardeja

Wlan-ratkaisujen tietoturvaan ollaan tyytymättömiä muun muassa standardien

puutteellisuuden ja ulkopuolisten tunkeutujien pelon takia. Myös erillisten

tietoturvaratkaisujen tarve herättää tyytymättömyyttä.

- Ulkopuolisen käyttäjän on helppo käyttää verkkoa ja keinot ulkopuolisen käytön

estämiseksi vaikeuttavat käytettävyyden kautta työn tekoa, kommentoi yksi

vastaajista tyytymättömyyttään. Wlan-ratkaisua hyödyntävistä 44 prosenttia

ilmoittaa, että tietoturvasta huolehtimiseen tulee muutoksia vuoteen 2004

mennessä.

Langattoman verkon käyttöönotossa on huomioitava ainakin seuraavan asiat:

Paremman tietoturvan saa jos pystytään rakentamaan WLAN-verkko palomuurin ulkopuolelle

RADIUS-WLAN eli WLAN-verkko, jota hallitaan keskitetysti RADIUS-palvelimelta. RADIUS-palvelin jakaa salausavaimet ja salausavainten uudistusväli valittavissa. Käytön seuranta onnistuu MAC-autentikoinnilla ja RADIUS-palvelimella.

Langattomassa verkossa ei voi estää salakuuntelua luotettavasti. Ainoa keino on salata tieto riittävän tehokkaasti esimerkiksi IPSEC-standardia. IPSEC-pohjaisia VPN-ratkaisuja on saatavilla ainakin neljältä suomalaiselta toimittajalta: F-Secure, Netseal, Secgo ja SSH.

CERT-FI Ohje 7/2002, 2.7.2002

6. Langattomien lähiverkkojen (WLAN) turvallisuus

WLAN mahdollistaa verkkojen muodostamisen tietojärjestelmien välille langattomasti. IEEE 802.11b -standardiin perustuvien langattomien lähiverkkojen eli WLAN:nien (Wireless Local Area Network) käyttö on viimeaikoina lisääntynyt eri organisaatioissa. WLAN on laajalti käytössä myös mm. hotelleissa ja lentokentillä sekä muissa vastaavissa kohteissa, joissa on haluttu tarjota asiakkaille pääsy Internetiin. Langattomassa lähiverkossa on mahdollista käyttää WEP (Wired Equivalent Privacy) –salausta. WEP –salauksen käyttö ei ole pakollista järjestelmän toimivuuden kannalta ja siksi se ei välttämättä ole aina käytössä. WLAN kuuluvuusalue ulottuu usein laajemmalle, kuin verkkoa suunniteltaessa on osattu ottaa huomioon. Käytännössä tämä tarkoittaa sitä, että yritykseen käyttöön otettu WLAN saattaa olla käytettävissä ja kuunneltavissa yrityksen toimitilojen ulkopuolella jopa useiden satojen metrien säteellä, josta mm. salakuuntelu on helppoa toteuttaa. Salakuuntelun havaitsemista on puolestaan vaikeaa toteuttaa. Langattomien lähiverkkojen liikennettä on mahdollista kuunnella nk. "sniffer"- ohjelmistoilla. Näitä ohjelmistoja on vapaasti saatavilla mm. Internetissä. Vaikka langattomassa lähiverkossa olisi käytössä WEP –salaus, ei WLAN:n käyttöä voida tämän johdosta pitää täysin turvallisena, sillä jos langattomassa lähiverkossa liikkuvaa dataa saadaan riittämässä määrin talteen, voidaan WEP –salaus murtaa ja näin päästä käsiksi langattomassa lähiverkossa liikkuvaan tietoon.

HAAVOITTUVUUDELLE ALTTIIT JÄRJESTELMÄT:

Tietojärjestelmät, joissa käytetään langattomia lähiverkkoja (WLAN) ja joita voidaan kuunnella.

RATKAISU / RAJOITUSMAHDOLLISUUDET:

Langattomien lähiverkkojen käytössä on huomioitava sen sisältämät haavoittuvuudet. Langattomia lähiverkkoja tulisi kohdella organisaation verkkotopologiassa ulkoverkkoina. Jos langattomia lähiverkkoja käytetään organisaatioissa arkaluontoisen tiedon siirtotienä, tulisi langattomassa lähiverkossa käyttää WEP –salausta vahvempaa menetelmää, kuten VPN:ää (Virtual Private Network). Langattomaan lähiverkkoon kirjauduttaessa tulisi käyttää vahvempaa käyttäjän todennusta kuin helposti väärennettävissä oleviin MAC-osoitteisiin perustuvaa käyttäjän todennusta.

JAAKKO KUIVALAINEN, 07.10.2002

7. Wlan-uhkia, turvattomat

langattomat verkot

Langattomat lähiverkot eli wlan:t ovat yleistyneet viime aikoina niin koti- kuin

yrityskäytössäkin. Uusi teknologia tuo mukanansa uusia haasteita ja myös uusia

uhkia.

Wlan-tukiasema tarjoa nopeanyhteyden päätteille verkkoon kotona ja toimistossa.

Lisäksi markkinoille on tullut langattoman palveluntarjoajia, jotka tarjoavat

julkisissa langattomissa lähiverkoissaan yhteyttä muun muassa lentokentillä,

kauppakeskuksissa, kahviloissa ja hotelleissa.

Mukavan ja nopean yhteyden takana piilee kuitenkin tosiasia, että

lähtökohdiltaan ieee802.11-standardit, joihin wlan:it perustuvat ovat

turvattomia. Wlan-ongelmat ja käyttömukavuus ovat pohjimmiltaan samaa perua.

Langattomuus tuo mukanaan uusia uhkia eikä varsinaisesti poista vanhojakaan.

Ajatusta langattoman verkon hyödyntämisestä ei tarvitse kuitenkaan kavahtaa.

Oikein suunniteltuna, toteuttetuna ja ennen kaikkea oikein käytettynä yritysten

ja yksityisten on mahdollista tietoturvasta tinkimättä hyödyntää wlania.

"Tieto ei mene perille"

Viestintäviraston tietoturvallisuusyksikön päällikön Timo Lehtimäen mukaan

tietoisuus wlanien uhista kyllä kasvaa, mutta käytännössä asialle tehdään

huolestuttavan vähän.

- Wlanien tietoturvasta puhutaan kyllä paljon, jopa kyllästymiseen asti. Tieto

ei kuitenkaan tunnu menevän yrityksissä perille, Lehtimäki sanoo.

Yhtenä uhkana Lehtimäki pitää yrityksien verkkoihin omatoimisten työntekijöiden

lisäämiä epävirallisia langattomia verkkoja. Aktiivinen "it-osasto" saattaa

tehdä omia ratkaisujaan vastoin yrityksen tietoturvapolitiikkaa ilmoittamatta

asiasta verkonylläpitäjille.

- Oman wlan-tukiaseman avulla voi kesällä mukavasti mennä naapuriterassille

työskentelemään, Lehtimäki lausuu.

Lehtimäki vertaa tilanetta kymmenen vuotta sitten yleistyneihin modeemeihin,

joita työntekijät ottivat oma alotteisesti käyttöön.Wlanien ongelmat johtuvat

Lehtimäen mukaan loppujen lopuksi samasta syystä kuin yritysten muutkin

tietoturva ongelmat.

- Tietoturva on auttamatta ali-investoitua, Lehtimäki selitäää.

IEEE 802.11:n puutteita

Langattomien lähiverkkojen turvattomuus johtuu lähinnä mediana käytetyistä

radioaalloista, joissa kulkevien viestien kaappaus ja kuuntelu on helppoa ja

joiden avulla verkkoon salaa kiinnittyminen onnistuu huomaamatta.

Yleisimmin wlan:t perustuvat ieee:n 802.11b-standardiin, joka käyttää 2,4 GHz:n

taajuutta ja mahdollistaa 11 Mbps tiedonsiirtonopeuden noin 300 metrin päähän.

Radioaaltojen käyttö siirtotienä vaatii salauksen käyttöä. 802.11-standardissa

on määritelty Wireless Equivalent Privacy -salaus, joka käyttää periaatteessa

64- tai 128-bittistä salausavainta. Toteutuksesta johtuen salausavain on

todellisuudessa kuitenkin 40- tai 104 bittinen.

Wlan:n salaus murrettu

Wep-salauksen aukoista raporoitiin ensimmäisen kerran lokakuussa 2000, jolloin

yhdysvaltalainen tietoturva-asiantuntija Jesse Walker kertoi IEEE:lle

havainnoistaan wep:in enkapsuloinnin puutteista. Walkerin mukaan haavoittuvuudet

eivät olleet riippuvaisia avaimien pituudesta.

Laajempaa julkisuutta wep:n turvattomuus sai Black Hat-konferenssissa

heinäkuussa 2001, jolloin Tim Newsham ja Ian Goldberg esittelivät menetelmiään

protokollan murtamiseen.

Newsham pystyi avaingeneraattoria analysoimalla pudottamaan todellisen

avainpituuden 40 bitistä 21 bittiin, joka on tavallisella pc:llä murrettavissa

alle minuutissa. Goldberg puolestaan esitteli menetelmiä, joilla salaus voidaan

murtaa nopeasti avainta tuntematta ja avainpituudesta riippumatta.

Vuoden 2001 elokuussa Adi Shamirin, Scott Fluhrerin ja Itsik Mantinin analyysi

wepin käyttämästä rc4-algoritmistä johti edelleen wepin murtamisen

helpottumiseen. Heidän esittelemäänsä menetelmää käyttämällä wlan-liikennettä

seuraamalla salauksen murtaminen on mahdollista tavallisella pc:llä alle 15

minuutissa.

802.11-standardeissa havaittu puutteita myös autentikoinnissa ja

pääsynvalvonnassa. Yhtenä ongelmana on valmistajien tukiasemien käyttämät

oletustunnukset, joita käyttäjät eivät aina ymmärrä vaihtaa.

Stonesoftin tietoturva-asiantuntija Olli Mikkonen selittää salauksen

puuttellisuuden johtuvan ieee:n standardin tekemiseen osallistuneen ryhmän

koostumuksesta.

Työhön osallistui pääasiassa tietoliikennealan ammattilaisia, jotka

todennäköisesti toivoivat standardoinnin herättävän kiinnostusta myös

kryptologeissa. Näin ei kuitenkaan käynyt ja salaus-toiminto jäi puutteeliseksi.

- RC4 algoritmissä ei itsessään ole vikaa. Sitä on vain vaikea käyttää oikein,

Mikkonen selittää.

Naapurille kaistaa

Kotikäyttäjälle Mikkosen mukaan riitää wep:n käyttö, varsinkin jos kyse on vain

surffailusta. Mikkonen vertaa wep:ia kotikäytössä lukkoon ulko-ovessa:

Halutessaan varas rikkoo ikkunan ja kiipeää sisään

- Wep:n käyttö viesittää, että ette ole tervetulleita verkkoon. Tosiassa se

kuitenkin vain hidastaa murtoa, Mikkonen kuvaa.

Kotikäyttäjille voi myös koitua ongelmia 802.11:n autentikoinnin ja

pääsynvalvonnan heikkoudesta. Kotona wlan tarjoaa nimittäin myös asiaan

perehtyneelle naapurille ilmaisen yhteyden.

Wlan-tukiasemaan luvatta liityneen naapurin kolttoset verkossa kirjautuvat

verkon omistajan nimiin. Jos seinän takana taas asustelee verkon tehokäyttäjä,

saattaa laajakaista kaventua yllättäin.

Wlanien kuunteluun ja paikantamiseen saatavia kuunteluohjelmistoja eli "sniffer"-ohjelmistoja

on runsaasti vapaassa levityksessä.

Mikkonen uskoo myös wlan:ien yleistyessä, että ennemmin tai myöhemmin joku

keksii tehdä ohjelman juuri verkkoon salaaliittymistä varten, joka käytännössä

tekee kaiken alusta loppuun saakka.

- Olisin hämmästynyt, jos kräkkäysohjelmia verkkoloisimista varten ei ilmaannu,

Mikkonen toteaa.

Vpn lisäämään turvaa

Yrityskäytössä Mikkosen mukaan wlania pitää ajatella turvattomana ulkoverkkona,

joka vaatii rinnalle asiaankuuluvan palomuuri ja vpn-ratkaisun.

Viestintäviraston cert.fi-ryhmä on Mikkosen kanssa samoilla linjoilla.

- Jos verkkoa käytetään organisaatiossa arkaluontoisen tiedon siirtotienä tulisi

langattomssa lähiverkossa käyttää wep-salausta vahvempaa menetelmää kuten vpn:ää,

ryhmän wlan-ohjeessa todetaan.

Julkisia wlan-palveluita tarjoaville asia on hieman mutkikkaampi. Käytännössä

turvallisuuden lisääminen tarkoittaa käytön vaikeutumista. Useimissa

hotspoteissa turvallisuudesta huolehtiminen on jätetty käyttäjän harteille.

Yrityksille julkisten wlan-palveluiden käyttö aiheuttaa tai ainakin pitäisi

aiheuttaa harmaita hiuksia. Työmatkalla olevalle työntekijälle julkiset wlan:t

tarjoavat helpon mutta turvattoman mahdollisuuden etätyöskentelyyn.

Jos verkkoja käytetään ilman vpn:n kaltaista lisäturvaa, kannattaa

teollisuusvakoilijoiden siirtyä lentokenttäkahvilaan päivystämään.

8. Tietoturva on

otettava käyttöön!

WLAN-verkkojen turvallisuutta on pohdittu kerta toisensa jälkeen julkisuudessa.

Lähinnä on kiinnitetty huomiota WLAN-verkkojen tietoturvaan ja radioverkon

aiheuttamiin mahdollisiin terveysvaikutuksiin.

WLAN-verkkojen tietoturvan heikkouksia koskeva raportointi käsittelee

pääasiallisesti kahta asiaa: täysin suojaamattomia, avoimia 2,4 GHz:n

langattomia lähiverkkoja, joissa tietoturvaominaisuuksia ei ole otettu käyttöön,

sekä standardinmukaisen WEP-salauksen murtamista.

Useimmissa tapauksissa raportoinnissa ei ole tarkemmin kuvailtu minkälaisissa

olosuhteissa tietoturvan murtaminen on mahdollista. Tästä syystä käyttäjien

keskuudessa saattaa syntyä vääristynyt kuva WLAN-verkkojen turvallisuudesta.

Valaistaksemme asioita kerromme tässä yleisesti WLAN-verkkojen turvallisuudesta,

mitä ominaisuuksia kannattaa ottaa huomioon tuotteita valittaessa sekä mitä

toimenpiteitä pitää suorittaa, jotta voidaan taata WLAN-verkon turvallisuutta.

WLAN-verkkojen tietoturva

Kuten langallisissa verkkoratkaisuissa, myös langattomissa verkoissa turvalliset

tuotteet sekä asiantunteva suunnittelu ja toteutus ovat ratkaisevia tekijöitä.

Langattoman verkon turvallisuus perustuu tietoturvan ja tuotteiden

ominaisuuksien tarkoituksenmukaiseen soveltamiseen eri tilanteissa. Asiantuntija

pystyy tarjoamaan luotettavia ratkaisuja ja hyvän tietoturvan olemassa oleviin

ja uusiin verkkoihin.

WLAN-verkkojen nykyinen tietoturva perustuu standardin ominaisuuksiin,

lisäominaisuuksiin tai -ratkaisuihin, jotka voivat olla joko valmistajakohtaisia

tai valmistajasta riippumattomia.

IEEE 802.11b -standardin tietoturva

Nykyisen 802.11b:n tietoturvataso voidaan luokitella hyväksi edellyttäen, että

tietoturvaominaisuudet on otettu käyttöön.

Tutkimuksissa on käynyt ilmi, että osa WLAN-asennuksista on tehty ilman

riittävää asiantuntemusta. Esimerkiksi tukiasema on saatettu asentaa laitteiston

oletusasetuksilla. Nämä tapaukset eivät johdu ratkaisun puutteellisuudesta, vaan

sen virheellisestä soveltamisesta. Verkon turvaamisessa on siis oleellista, että

standardin tarjoamat tietoturvaominaisuudet otetaan käyttöön.

Tukiaseman MAC-osoitelista

Verkkokortin MAC-osoite on yksilöllinen kortin tunniste. WLAN-tukiasemille

voidaan määritellä niiden korttien MAC-osoitteet, joiden sallitaan liikennöidä

langattoman ja lankaverkon välillä. Tällä tavoin voidaan rajata langattoman

verkon käyttäjät vain sallittuihin.

WEP-salaus

Langattoman työaseman ja tukiaseman välinen tietoliikenne voidaan suojata joko

64 bitin tai 128 bitin WEP-salauksella (Wired Equivalent Privacy).

Aina kevääseen 2001 asti WEP-salausta pidettiin täysin turvallisena, kunnes

amerikkalaisen yliopiston tutkijat ilmoittivat löytäneensä salauksen

toteutuksesta aukon, ns. heikon avaimen, joka mahdollistaa salauksen purkamista.

Eri lähteiden mukaan purkamisen helppous tai vaikeus vaihtelee kuitenkin

huomattavasti. Toistaiseksi ei ole ollut julkisesti saatavilla tuloksia, joista

voitaisiin päätellä todellinen tilanne.

Murtamisen mahdollisuudesta huolimatta WEP-salaus on erittäin tehokas

WLAN-verkon turvaava mekanismi. Standardin mukaisissa WLAN-tuotteissa voidaan

käyttää neljää (4) salausavainta, joiden avulla voidaan vaikeuttaa suojauksen

purkuyrityksiä. Kun osa työasemista käyttää eri salausavaimia, moninkertaistuu

salatun liikenteen murtamiseen tarvittava työmäärä.

Valmistajakohtaisia tietoturvaominaisuuksia

Johtavan valmistajan Ageren kehittämässä Orinoco ja Avaya Wireless-ratkaisuissa

on tietoturvaa lisääviä ominaisuuksia, joita ei ole muiden valmistajien

tuotteissa. Orinoco- ja Avaya Wireless -tuotteisiin on saatavilla WEP-salauksen

päivitys, WEPplus, joka poistaa tehokkaasti "heikon avaimen" tietoturva-aukon.

WEPplus

WEP-salauksen tietoturva-aukon poistava päivitys käsittää Orinocon ja Avayan

tukiaseman ohjelmistopäivityksen sekä työasemien ajuripäivityksen.

WEPplus toimii Orinoco- ja Avaya Wireless -tuotteiden välillä. Muiden

valmistajien kanssa on käytössä standardin oma WEP-salaus. Päivitys ei siis

aiheuta yhteensopivuusongelmia muiden valmistajien tuotteiden kanssa.

WEPplus on saatavilla maksutta Orinoco-tuotteille osoitteesta

www.orinocowireless.com ja Avaya-tuotteille osoitteesta www.avaya.com.

Verkkotunnuksen lukitus

WLAN:eille voidaan antaa yksilöllinen verkkotunnus, jonka tarkoitus on yksilöidä

ja pitää erillään samalla alueella olevat erilliset langattomat lähiverkot.

Samalla kuuluvuusalueella toimivien langattomien verkkojen verkkotunnuksiin on

kuitenkin mahdollista päästä jäljille joidenkin valmistajien WLAN-työasemilla.

Orinoco- ja Avaya -tuotteissa on lisäominaisuutena mahdollisuus lukita

verkkotunnus. Tällöin työasemalta vaaditaan oikea tunnus, jolla se saa yhteyden

oikeaan tukiasemaan. Lukittu verkkotunnus vaikeuttaa langattomien verkkojen

olemassaolon havaitsemista.

Tekniikoita, joita voidaan hyödyntää WLAN-verkkojen tietoturvassa

802.1x käyttäjätunnistus

IEEE:n 802.1x on käyttäjän tunnistukseen liittyvä standardi. Sitä hyödynnetään

WLAN-verkkojen tietoturvassa. Useimmilla WLAN-tuotteiden valmistajista on tuki

802.1x:lle.

Toteutus mahdollistaa automaattisen salausavaimen luonnin ja avainten vaihdon

määräajoin. WEP:ssähän salausavaimet tallennetaan sekä tukiasemiin että

työasemiin ja ne ovat staattisia.

802.1x vaatii työasemassa client-ohjelmiston. Se sisältyy Windows XP:hen, muihin

Windows-versioihin saatavilla Microsoftilta tai kaupallisena versiona. Lisäksi

802.1x edellyttää Radius-palvelimen käyttöä käyttäjäntunnistuksessa.

VPN (Virtual Private Network)

VPN on tehokas, valmistajariippumaton WLAN-verkkojen tietoturvan lisäys.

Perinteisesti VPN:llä on rakennettu julkisen siirtoyhteyden (esimerkiksi

Internetin) välityksellä oma turvallinen ja suojattu verkko, joka näkyy ulospäin

kuten normaali verkko. Tarkoituksena on luoda eristetty tunneli julkisen

siirtotien sisään yhdistämään lähiverkkoja toisiinsa.

VPN:llä voidaan toteuttaa esimerkiksi etätyöntekijän yhteydet organisaation

palvelimelle julkista verkkoa, kuten Internetiä, hyväksikäyttäen. Tällöin VPN on

Point-to-Point-yhteys käyttäjän tietokoneen (VPN Client) ja organisaation

palvelimen (VPN Server) välillä.

WLAN:ssä käytetään vastaavanlaista toteutusta suojattaessa langattoman työaseman

yhteys lähiverkkoon. VPN-Gateway sijoitetaan lähiverkon ja WLAN-tukiasemien

välille siten, että kaikki liikenne tukiasemalta lähiverkkoon kulkee Gatewayn

kautta. WLAN-työasemille asennetaan VPN Client-ohjelma, joka salaa liikenteen

työasemalta Gatewaylle asti.

VPN:n käyttöönottoa harkitseville suosittelemme käyttöympäristön perusteellista

selvittämistä ja huolellista suunnittelua.

Ulkolinkkien tietoturva

Tarjoamiemme ulkolinkkien tietoturva on hyvä. Ulkolinkeissä on käytössä

standardin tarjoamat tiedonsuojausmenetelmät. Sen lisäksi Orinocon ja Avaya

Wirelessin Outdoor Router käyttää ulkolinkeissä omaa, ei standardin mukaista

tiedon esitysmuotoaan langattomassa tiedonsiirrossa. Tämä vaikeuttaa

oleellisesti mm. langattoman "snifferin" avulla tehtyä salakuuntelua. Tässä

tapauksessa standardista poikkeava, valmistajan oma suojausmenetelmä toimii

osana tietoturvaa.

WLAN-verkot ja terveys

Viime aikoina WLAN-verkot ovat olleet muiden radioverkkojen ohella

terveystutkimusten kohteena. Sähkömagneettikenttien mahdolliset

haittavaikutukset ihmisten terveyteen pyritään selvittämään tieteellisesti.

Sähkömagneettikenttien vaikutuksista on edelleen suhteellisen vähän tietoa.

Säteilyturvakeskuksen taannoin julkaisemat mittaustulokset tukevat kuitenkin

vahvasti oletusta että säteilyvaaraa ihmisille ei ole.

EMC-hyväksyntä

Haluamme myös tähdentää, että tuotteilla on EMC-hyväksyntä (IEC/EN60601-1-2).

Tämä sertifikaatti mahdollistaa verkot terveydenhoitoalan rakennuksissa, kuten

sairaaloissa ja terveyskeskuksissa (lukuun ottamatta leikkaussaleja ja

teho-osastoja). Itse asiassa WLAN-verkot yleistyvät koko ajan

sairaalaympäristöissä, missä langattomuus voi merkittävästi parantaa työn

tehokkuutta.

WLAN-tuotteiden säteilyarvot

WLAN-tuotteiden säteilyn vähäisyys korostuu selkeästi verrattuna esimerkiksi

matkapuhelimien ja mikroaaltouunien säteilyarvoihin. GSM-matkapuhelimelle

sallitaan selvästi suurempi säteily samoin kuin mikroaaltouunin vuotosäteilyksi.

Mikroaaltouuni ja WLAN toimivat samalla 2,4 GHz:n taajuusalueella.

Orinocon ja Avayan WLAN-korttien lähetysteho on rajattu 0,035 wattiin.

Euroopassa ETSI-määräyksissä WLAN-tuotteiden säteilyteho on rajattu 0,1 wattiin,

jonka edellä mainitut kortit alittavat selvästi.

9.

WLAN ja tietoturva

- opinnäytetyö, Turun kauppakorkeakoulu

http://www.tukkk.fi/tjt/OPETUS/TJTS11/Arkisto/wlan.pdf

10.

Teknologiat, WLAN-verkot

Tarve langattomille lähiverkoille on syntynyt kannettavien tietokoneiden

yleistymisestä ja hankalasti kaapeloitavien tilojen sekä lähiverkon

tilapäiskäytön tarpeesta.

Langattoman lähiverkon ympärille on syntynyt useita standardoituja ja

valmistajakohtaisia tekniikoita. Näistä standardeista asemansa on pystynyt

vakiinnuttamaan IEEE 802.11 (IEEE, Institute of Electrical and Electronics

Engineers).

Ensimmäiset kyseisen standardin mukaiset verkot esiteltiin jo 1990. Itse

standardi määrittelee infrapuna- ja kolmeen eri radiotaajuuteen perustuvaa

välitystekniikkaa. Radiotiellä vaihtoehtoina ovat kapeakaistainen sekä

taajuushyppelyyn (FHDD) ja suorasekvenssiin (DSSS) perustuvat

hajaspektritekniikat.

1999 ratifioitu IEEE 802.11b standardi toi mukanaan DSSS puolella uudet 5,5 ja

11 Mbps nopeudet vanhojen 1 ja 2 Mbps nopeuksien lisäksi. Koska WLANia käytetään

Ethernetin tavoin, ja jota sen saantimenetelmä paljolti muistuttaa, on siitä

alettu yleisesti käyttää nimitystä "langaton Ethernet".

IEEE802.11b verkot voidaan rekentaa joko pelkästään langattomiksi, joissa

työasemat liikennöivät suoraan keskenään (ns. Ad-Hoc verkot) tai sitten

lankaverkon jatkeena, jolloin langattomat työasemat liikennöivät tukiasemien

(AP, Access Point) kautta keskenään tai lankaverkkoon (ns. Infrastructuuriset

verkot).

Langattomat IEEE802.11b mukaiset lähiverkot toimivat yleensä 2.4 - 2.4835 GHz

lisenssivapaalla taajuudella, mikä osaltaan selittää niiden suosion. Tärkeimpien

WLAN tuotteiden valmistajien perustaman Wireless Ethernet Compatibility Alliance

(WECA) Wi-Fi (Wireless Fidelity) yhteensopivuustestit ovat lisänneet tuotteiden

yhteensopivuutta eri valmistajien kesken.

Tänä päivänä olemme päässeet tilanteeseen, jossa Wi-Fi sertifikaatilla

varustettu WLAN-tuote toimii moitteetta muiden sertifikaatin saaneiden

tuotteiden kanssa. Tilanne vastaa yhteensopivuutta eri Ethernet- tai

modeemi-laitevalmistajien kesken.

Langattoman lähiverkkoteknologian kehitys ei ole pysähtynyt, vaan jatkossa

uusien modulaatiotekniikoiden ja taajuusalueiden käytöllä liikennöintinopeus on

voitu kasvattaa jo 54 Mbps. Näistä uusista standardeista on odotettavissa

tuotteita Euroopan markkinoille tulevina vuosina.

11. Muuan ohjeistus langattomista

Yleistä

Yliopiston verkossa on mahdollisuus käyttää langattomia verkkoyhteyksiä (WLAN)

niillä alueilla, joissa langaton verkko on olemassa. WLAN-yhteydellä on

saatavissa parhaimmillaan 11 Mbps (käytännössä 6-8 Mbps) nopeus tietokoneen ja

tukiaseman välillä. Kantomatka yhteydellä on tilasta ja esteistä riippuen n.

30-100 metriä. WLAN-yhteydet ovat käytettävissä lähes kaikilla alustoilla ja

käyttöjärjestelmillä, jos vain käytössä olevalle WLAN-kortille on olemassa

ajurituki. Sekä Linuxissa että Windowsissa on tuki WLAN-yhteyksille.

WLAN-yhteydet ovat kerrallaan voimassa kaksi (2) tuntia, jonka jälkeen

verkkoyhteys katkeaa automaattisesti. Yhteys voidaan tämän jälkeen avata

uudelleen WWW-selaimella.

Yliopiston langattomassa verkossa on tällä hetkellä käytössä WEP-salaus ja

käyttäjän tunnistus. WLAN-yhteyksiä käyttävällä tulee olla käytössä WEP-salaus,

jonka jälkeen kirjaudutaan erikseen verkon käyttäjäksi selaimella.

Käyttö

Verkkoyhteyden avaaminen tapahtuu WWW-selaimella, jonka kautta tehdään käyttäjän

tunnistus. Tunnistuksen suorittamiseksi tulee käyttäjän mennä halutulle

WWW-sivulle (esim. www.jyu.fi), jonka sijaan avautuukin tunnistukseen liittyvä

kirjautumissivu.

Kun tunnus ja salasana on annettu (ja nämä ovat voimassa) verkkoyhteys avataan

käyttöä varten. Tunnistuksen jälkeen yhteys toimii vastaavalla tavalla kuin

mistä tahansa muusta verkossa olevasta koneesta.

Langattoman verkon käyttöä varten tulee kannettavassa tietokoneessa olla

käytettävissä vapaa PC-Card paikka, johon WLAN-kortti asennetaan. WLAN-kortin

ajurin asennuksen jälkeen koneen verkkoasetuksiin on määriteltävä DHCP päälle,

jolloin kone saa käytettävät verkkoasetukset automaattisesti.

Vaatimukset

Tarvittavat tiedot ovat:

WLAN-kortissa oltava WEP-salaus, vähintään 56/64-bittinen

Voimassa oleva käyttäjätunnus atk-keskuksen palvelimilla (tukki/silmu)

WWW-selain (https) jolla tunnistautuminen verkkoon tapahtuu

Huom!

Tulevaisuudessa siirrytään mahdollisesti 128-bittiseen salaukseen tai

WEP-standardin tulevan version käyttöön. Tämä kannattaa ottaa huomioon

päätelaitteita tai WLAN-kortteja hankittaessa.

Lainaus

WLAN-kortteja on lainattavissa atk-keskuksen palvelupisteestä opiskelijakorttia

vastaan. Opiskelijakortti pidetään panttina lainauksen ajaksi.

Kortti lainataan käyttöön enintään yhden päivän ajaksi (ei viikonlopuksi tai

lauantaiksi) . Jos kortti lainataan iltapäivällä ja palautettaessa Atk-keskuksen

palvelupiste on kiinni, tulee kortti palauttaa takaisin palvelupisteeseen

seuraavana aamupäivänä (ennen klo 12).

Kortin lainaaja on vastuussa WLAN-kortin toimivuudesta myös sitä palauttaessa.

Asennusohjeet

Ajurin linkki tulee myohemmin.

Asennusohjeet WLAN-kortin asennusta varten löytyvät osoitteesta:

http://www.cc.jyu.fi/atk/tietoliikenne/wlan-asennus.html

WEP-salauksen salausavain (oltava toimivaa yhteyttä varten) saatavilla

käyttäjätunnusta ja salasanaa vastaan osoitteesta:

https://salasana.cc.jyu.fi/cgi-bin/account.cgi

Lisätietoa

Lisätietoa langattomiin verkkoihin ja asetuksiin löytyy seuraavasta osoitteesta:

http://www.cc.jyu.fi/atk/tietoliikenne/wlan-info.html

Harjoitustyö

Johdatus tietoliikenteeseen, Syksy 1999

Tekijät:

Sanna Juutinen

Anu Tuomaala

Pirjo Vantanen

Taru Välimaa

Sisällysluettelo

1. Johdanto

2. Langattoman lähiverkon valinnan kriteerejä

2.1. Muuttuvan siirtotarpeen tyydyttäminen

2.2. Asennuksen helppous ja nopeus

2.3. Tietoturvallisuus

2.4. Langattomien verkkojen luotettavuus

3. Langattomat ja langalliset lähiverkot vertailussa

4. Käytettävät tekniikat

4.1. Verkkoarkkitehtuurit

4.1.1. Ad hoc

4.1.2. Infrastruktuuri

4.2. Tiedonsiirto

4.2.1. Hajaspektritekniikka

4.2.2. Radiotaajuuksinen verkko

4.2.3. Mikroaaltoalue

4.2.4. Infrapunataajuudet

4.2.5. Laser

5. Langaton kanavalle pääsy

5.1. CSMA (Carrier Sense Multiple Access)

5.2. ALOHA

5.3. TDMA (Time Division Multiple Access)

5.4. Token Passing

6. Historiaa

7. Nykypäivää

7.1. Langattomien lähiverkkojen suuntaus

7.2. Riskit

7.3. Langattomat verkot Suomessa

7.4. Standardit

8. Tulevaisuus

1. Johdanto

Lähiverkko eli LAN (Local Area Network) on useiden tietokoneiden tai työasemien muodostama kokonaisuus, jossa tietoa siirretään tai jaetaan koneiden kesken, työskennellään samojen ohjelmien tai dokumenttien kanssa jne. Koneiden välinen yhteys voidaan hoitaa joko kaapeloinnilla tai langattomasti. Lähiverkossa voi olla palvelin , jota muut koneet käyttävät, ja lähiverkko voi olla osa suurempaa verkkoa. Lähiverkon ulottuvuus on vain muutama sata metriä, ja yleensä se on yrityksen tai muun yhteisön yhdessä toimipaikassa tietokoneiden väliseen tiedonsiirtoon käyttämä verkko. Yhteen lähiverkkoon kytketään yleensä kymmenestä sataan päätelaitetta tai tietokonetta.

Joissain ympäristöissä kaapeloinnin muodostaminen koneiden välille tuottaa ongelmia. Silloin ratkaistaan tiedonsiirto langattomilla yhteyksillä. Langaton lähiverkko (wireless LAN) on tietokoneiden muodostama verkko, jossa koneiden välinen tiedonsiirto tapahtuu osittain tai kokonaan langattomasti radioaalloilla tai infrapunatekniikalla. Kun tavallisissa lähiverkoissa käytetään siirtotienä erityyppisiä kaapeleita, toimii langattomissa lähiverkoissa siirtotienä ilma.

Langattomia verkkoratkaisuja käytetään

erityisesti silloin, kun kaapeloinnin toteuttaminen olisi hankalaa tai kallista.

Langaton lähiverkko soveltuu hyvin esimerkiksi vanhoihin rakennuksiin, joissa

kaapeloinnin suorittaminen voi olla hankalaa. Samoin langatonta

lähiverkkoratkaisua käytetään useasti sairaaloissa ja toimistoissa. Kun

tarvitaan väliaikaista verkkopalvelua, esimerkiksi messuilla ja konferensseissa,

on langaton lähiverkko yleensä kaapelointia kätevämpi toteutaa. Muita

langattomien lähiverkkojen käyttökohteita ovat mm. näyttelyt, avotoimistot,

varastot, satamat ja laivat.

2. Langattoman lähiverkon valinnan

kriteerejä

2.1. Muuttuvan siirtotarpeen tyydyttäminen

Langaton lähiverkko on yleensä rakennettu vastaamaan muuttuvaa siirtotarvetta. Muuttuvalla tarkoitetaan esimerkiksi verkkosolun alueella olevan tietokoneen siirtymistä tai verkkoa tarvitsevan yrityksen tai muun yhteisön muuttumista. Mikäli yrityksessä on kannettavia tietokoneita käytössä tai konttori on joustavasti muuttuva, niin on todella helppoa nähdä langattoman verkon edut kiinteään verrattuna. Tämä onkin yleisin langattoman verkon käyttöönoton syy, ainakin tähän mennessä.

Lisäksi langaton lähiverkko pystyy tyydyttämään kiinteää paremmin toisenlaisia siirtotarpeita. Esimerkiksi, jos yritys on voimakkaassa kasvussa on usein järkevämpää käyttää vuokratiloissa toimittaessa tulevaisuudessa helposti mukana siirtyvää verkkoa kuin johdottaa toimitila uudelleen useaan eri otteeseen. Erityisen käyttökelpoinen langaton verkko on messuilla teknisiä tuotteitaan esitteleville yrityksille.

Johdotus voi olla myös ongelmallista, varsinkin jos suojellussa vanhassa rakennuksessa, jossa ei ole sovi upottaa johtoja kattoon eikä lattiaan. Tällöin langaton vaihtoehto säästää lattioilla ja seinillä kierteleviltä johtokasoilta. Johdottamisen mahdollisuuden lisäksi kannattaa aina arvioida siihen kuluvan rahamäärän lisäksi johdotuksen aiheuttama joustavuuden puute verrattuna usein hieman kalliimpaan langattomaan vaihtoehtoon.

Langattoman lähiverkon hyvä käyttökohde on myös

kahden tai useamman eri rakennuksen sijaitsevien verkkojen yhdistäminen. Jos

konttorit sijaitsevat vaikkapa kaupungissa on tien yli tai ali hankalaa vetää

kaapelia. Sen sijaan pieni mikro- tai laserlinkki tarjoaa hyvin kätevän yhteyden

seinästä seinään ja edelleen yrityksen sisällä sijaitsevaan verkkosoluun.

Tällöin kannattaakin harkita sillan asennusta tai reititintä estämään turhaa

kuormitusta. (2)

2.2. Asennuksen helppous ja nopeus

Langattoman lähiverkon asentamiseksi ei verkkoon tarvitse erikseen etsiä vapaata verkkoliittymää tai kytkeä kaapeleita. Jos rakennuksessa ei ole valmiina ATK- kaapelointia voidaan langattomalla lähiverkkojärjestelmällä selvitä ilman rakennuksen uudelleenkaapelointia, joka muodostuu usein kalliiksi eikä ole aina edes lainkaan mahdollista esimerkiksi arkkitehtonista syistä. Langaton lähiverkko vaatii ainoastaan lähiverkon tukiaseman sijoittamisen ja vähän uudelleenkaapelointia, joten se on huomattavasti helpompi suunnitella ja asentaa.

Käytännössä langattoman verkon asennus vaatii

hardwaren osalta yhden työpäivän. Softan asennuksen pitäisi sujua varsin

nopeasti, mutta eri valmistajien softien sovittaminen sekalaiseen

laitteistoympäristöön vaatii usein suhteettoman paljon aikaa. Tämä ei kuitenkaan

eroa kiinteän verkon asentamiseen vaadittavasta ajasta. (2)

2.3. Tietoturvallisuus

Radioaaltoja käyttävillä lähiverkoilla tietoturvaongelmana on radioaaltojen vapaasti etenevä luonne, jolloin lähiverkon signaaleista on mahdollista vastaanottaa missä tahansa lähiverkon toimintasäteellä ja heikentyneenä kaikkialla lähiverkon ympäristössä. Ongelmaa voidaan vähentää hajaspektritekniikalla, mikä tekee radioliikenteen seuraamisen verkon ulkopuoliselle hankalaksi. Radiotien tietoturvaa voidaan siis parantaa salaamalla kaikki radiotietä pitkin lähetettävä data jollain luotettavalla ja nopealla salausmenetelmällä. Tämä puolestaan voi kuitenkin hidastaa tiedonsiirtoa ja rasittaa serverin resursseja liiaksi.

Mikroaaltotekniikkaan perustuvissa verkoissa suuntaavat lähettimet rajoittavat lähetteen leviämistä muihin kuin rakennusten suuntiin. Mekaaniset esteet vaimentavat voimakkaasti mikroaaltosäteilyä, joten rakennuksen sisäisen mikroaaltoverkon tietoturvaongelmat ovat pienemmät kuin vastaavalla radioverkolla.

Puolestaan taas infrapunatekniikkaan perustuvissa verkoissa säteily ei läpäise valoaläpäisettömiä seiniä, joten tiedon leviäminen ei juurikaan ole pelättävissä. Tarkasti suunnattu laser on myös varsin turvallinen ainakin tietoturva -näkökulmasta tarkasteltuna.

Tärkeää on kuitenkin muistaa, että kaikki langattomat lähiverkot mahdollistavat kiinteätä helpommin yrityksen tietoliikenteeseen liittyvä vakoilun. Tämä riski ja sen tuottamat vahingot onkin arvioitava ennen arkojen tietojen siirtämistä verkossa.

Yhtenä keinona voidaan lisäksi käyttää salausta

päästä päähän, mutta tarjolla on myös ratkaisuja, joissa tietoverkoille

tyypillistä yleisjakelua voidaan rajoittaa. Hyvän ratkaisun tähän tarjoaa

kytkentäinen tekniikka. Se kytkee linjalle vain liikenteeseen osallistuvat

asemat. (1)

2.4. Langattomien verkkojen luotettavuus

Langattoman verkon luotettavuus on kaiken

kaikkiaan sangen hyvä. Ajoittain kuitenkin saattaa radiotiellä esiintyä

hajaspektrilähetystä käyttävissä yhteyksissä häiriöitä ajoittain. Yleisimpinä

ongelmina voidaan pitää heijastuksia ja häiriölähteitä. Toisaalta kaapeloinnin

yleisiä ongelmia kuten esimerkiksi huonoja liitäntöjä ja vahingossa tai ajan

kanssa vaurioituneita johtoja ei langattomassa verkossa esiinny niinkään usein.

Näköyhteyttä vaativissa langattomissa järjestelmissä on luonnollisestikin

sijoituspaikat saatava sellaisiksi, ettei yhteysvälillä ainakaan normaalioloissa

ole fyysistä estettä. (3)

3. Langattomat- ja langalliset lähiverkot

vertailussa

Langallisen lähiverkon kaapelit aiheuttavat jopa 75% verkko-ongelmista. Kaapeli myös rajaa lähiverkon fyysiset ulottuvuudet ja mukautuvuuden. Langattomiin verrattuna langallisen lähiverkon siirtonopeus on huomattavasti suurempi. Lähiverkon huonona puolena on lisäksi se, että lähiverkko normaalisti ylimitoitetaan, jolloin syntyy myös lisäkustannuksia. Tulevaisuuden teknologiat myös yleensä vaativat kaapeloinnin ainakin osittaista vaihtamista mikäli siirrytään nopeisiin verkkoihin.

Langattoman lähiverkon ratkaisut ovat

käyttäjäystävällisiä ja ne sisältävät paljon autodiagnostiikkaa. Lisäksi se on

joustava, esimerkkinä mainittakoon yrityksen muutto tai siirtyminen yrityksessä.

Jos ongelmia ilmenee on niitä helppo tutkia ja vikaantuneet yksiköt helppo

löytää. Langallisiin lähiverkkoihin verrattuna komponentit ovat kalliimpia,

mutta muut hyödyt, kuten esimerkiksi yksittäisen uuden koneen liittäminen

verkkoon on yksinkertaista ja eri rakennuksissa sijaitsevat verkot on helppo

yhdistää, tuo se langattomalle verkolle kuitenkin paljon plussaa hintaan

verrattuna. Langattoman lähiverkon edut tulevatkin esiin lähiverkon kasvaessa

tai kasvumahdollisuuksia suunniteltaessa. Lisäksi kun siirrytään nopeisiin

verkkoihin selvitään langattomassa lähiverkossa pelkillä komponenttien

vaihdoilla. (2)

4. Käytettävät tekniikat

4.1. Verkkoarkkitehtuurit

Toisin kuin kiinteässä lähiverkossa,

langattomassa lähiverkossa siirtotie ei määrää verkon muotoa vaan pikemminkin

verkon tarkoitus. Tarvittavat langattoman lähiverkon osat (access point tai

tukiasema) voidaan järjestää erilailla muodostamaan eri käyttötarkoituksiin

sopivia konfiguraatioita:

- Langaton linkki voi yhdistää langallisia lähiverkkoja. Tämä sovellus on

käytännöllinen, jos esimerkiksi kaapelointi on mahdotonta/vaikeaa. Ratkaisua

voidaan käyttää myös eri rakennuksissa olevien lähiverkkojen liittämiseen.

- Peer-to-peer verkkoa sopii tavalliseen client-server ratkaisuun, jossa esim.

Printteri on usean PC:n käytössä langattoman linkin avulla. Tämä voisi sopia

erinomaisesti pieneen toimistoon tai konferenssisaliin.

Kuitenkin langattomien lähiverkkojen kaksi perustyyppiä verkkoarkkitehtuuriensa puolesta ovat infrastruktuuri lähiverkko ja Ad hoc lähiverkko. (4, 5)

4.1.1. Ad hoc

Ad hoc –lähiverkossa kaikki komponentit ovat "irrallaan" ja kommunikaatio tapahtuu ainoastaan langatonta mediaa käyttäen. Yhteydet ovat point-to-point tyyppisiä ja koneiden välinen matka on rajattu. Maksimietäisyys riippuu pitkälti siirtotiestä, vaihdellen radiotaajuuksien useista kilometreistä infrapunataajuuden suoraan näköyhteyteen. Vaikkakin ad hoc verkon luominen on mahdollista, vaativat useimmat sovellukset yhteyksiä mm. palvelimilta, jotka ennestään sijaitsevat kiinteässä infrastruktuurissa. (4, 5)

4.1.2. Infrastruktuuri

Infrastruktuurissa lähiverkossa osa verkosta muodostuu langallisesta ratkaisusta. Tässä rakenteessa voidaan erotella liikenne kahteen eri suuntaan: uplink (kiinteään verkkoon päin) ja downlink (kiinteästä langattomaan päin). Kohtia kiinteässä verkossa, joihin langaton liikenne liittyy, kutsutaan access point:ksi (pääsypiste). Pääsypiste voi olla joko tukiasema tai toistin laajentamaan peittoaluetta.

Downlink liikenne

Rajoitettun kaistanleveyden vuoksi on tyypillisesti valittu yhteinen kanava

downlink liikenteelle. Kommunikaatio tapahtuu lähetyksillä tätä kanavaa

käyttäen. Access point lähettää paketin kaikille asemille, vaikka se olisi

tarkoitettu vain yhdelle niistä.

Uplink liikenne

Uplink liikenne tarvitsee yleensä sovitun kanavanpääsymenetelmän (multiple

access), jolla organisoidaan terminaalien lähetykset. Langattoman lähiverkon

ydin on juuri uplink-liikenne ja täten kanavalle pääsy on olennainen osa

langattomassa ympäristössä. (4, 5)

4.2. Tiedonsiirto

Langattoman lähiverkon siirtotapana käytetään sähkömagneettista säteilyä. Tämä voidaan jakaa neljään käytettyyn taajuusspektriin:

* radiotaajuudet

* mikroaaltoalue

* infrapunasäteily

* laservalo

4.2.1. Hajaspektritekniikka

Hajaspektrilaitteissa tiedonsiirron

toteutustekniikat ovat joko taajuushyppely (FH, Frequency Hopping) tai

suorasekvenssointi (DS, Direct Sequence). Taajuushyppelyssä kantoaallon

taajuutta vaihdellaan jatkuvasti. Kummassakin järjestelmässä on lähettävän

aseman ja vastaanottajan synkronisointi jatkuvan yhteyden edellytys. Molemmilla

lähetelajeilla on hyvät ja huonot puolensa. Valintaa tehdessä selvitettäviä

peruskysymyksiä ovat keskimääräinen ja maksimaalinen käyttäjämäärä, vaadittava